0 Vorbemerkung

Die Unternehmensberatung Arnold bietet Schulungen zur Anwendung von ASS in München an, auch eine Einweisung der Anwender vor Ort ist möglich. Außerdem gibt es eine umfangreiche Dokumentation, bestehend aus folgenden Handbüchern:

- SYSTEMDOKUMENTATION

Die Systemdokumentation enthält als einführende Schrift Grundlegendes über die ASS-Begriffswelt und Funktionsweise. Sie vermittelt Ihnen einen ersten Eindruck vom System und ist nützlich beim Einstieg in das ASS. - INSTALLATION und BETRIEB I

Hier werden die Schritte beschrieben, die bei der Erstinstallation, bei Release-Wechseln und sonstigen Änderungen (zum Beispiel die Aktivierung bisher nicht genutzter Leistungsmerkmale) erforderlich sind.

Zielgruppe: die Systemprogrammierung und die DV-Abteilung. - AUSWERTUNG

Die Dokumentation "Auswertung" stellt ASS aus Sicht der Anwender vor. Es liefert die entscheidenden Informationen zur Anforderung von ASS-Statistiken (sowohl Online als auch im Batch-Betrieb). - EINRICHTEN EINES ARBEITSGEBIETES (ST06)

Dieses Handbuch unterstützt Sie dabei, ein von Ihnen konzipiertes Arbeitsgebiet mittels Online-Dialog "ST06" auf den Datenbanken einzurichten. - BETRIEB II

In diesem Handbuch finden Sie Dienstprogramme, die viele nützliche und hilfreiche Funktionen im Batch abdecken. - FEHLERHANDBUCH 1 - 6

In ASS sind Meldungen (Warnungen, Hinweise und Fehlerfälle) mit Nummern versehen (ASS....). Treten Meldungen im Batch oder Online auf, können Sie an Hand der Nummer im Fehlerhandbuch weitere Informationen finden. Dort steht die Ursache der Meldung, und weitere Maßnahmen werden vorgeschlagen.

Dazu kommen Handbücher, die den unterschiedlichen Systemumgebungen entsprechen (z.B. Windows, Unix, DB2 etc.)

1 Zielsetzung von ASS

In der öffentlichen und privaten Wirtschaft werden vielfach Übersichten und Statistiken über verschiedene Bereiche in verschiedenen Darstellungsformen benötigt. Gelegentlich werden diese Übersichten noch in mühsamer Handarbeit aus unterschiedlichen Informationsquellen (z. B. Listen, Berichte) zusammengestellt, in der Regel jedoch mit Hilfe von Rechnerprogrammen erstellt.

Wenn die Geschäftsleitung eine Statistik benötigt, so muss oft die EDV ein neues Programm entwickeln oder ein bestehendes Programm modifizieren. So verstreichen mitunter Wochen, bis die neue Statistik vorliegt.

Wir haben ASS entwickelt, um Ihnen die genannten Arbeiten und lange Wartezeiten zu ersparen. ASS ermöglicht es dem Sachbearbeiter, die gewünschten Informationen selbst abzurufen und in geeigneter Form dargestellt zu bekommen, ohne dass er die Programmierung oder Systemverwaltung einschalten muss.

Das Medium, über das der Sachbearbeiter mit ASS kommuniziert, ist der Bildschirm. Mit einer leicht erlernbaren Sprache, die mit wenigen Grundbegriffen auskommt (Wert, Werteinhalt, Schlüssel, Schlüsselausprägung, Arbeitsgebiet) formuliert der Sachbearbeiter seine Wünsche. Die Auskunft erscheint dann in einer Liste, mit vom Sachbearbeiter vorgegebenem Aufbau. Oder sie erscheint sofort auf dem Bildschirm. Die Listenform eignet sich für umfangreiche Auskünfte. Bei Kurzauskünften reicht oft die Bildschirmausgabe.

Beispiel für eine ASS-Statistik:

ARBEITSGEBIET: 19: LEBEN_DEMO

ZEITRAUM: 01.00

I WERTE I I I

I PRODUKTIONSWERT I SOLL_PROD_WERT I ABWEICHUNG I

ORGANISATIONSDIREK I DM I DM I % I

--------------------------------------------------------------------

I I I I

OD HANNOVER VAB I 5.514.109 I 5.000.000 I 10,28 I

OD KOELN VAB I 18.822.944 I 18.000.000 I 4,57 I

OD KARLSRUHE VAB I 17.070.082 I 20.000.000 I 14,65-I

OD NORD VEI I 9.729.497 I 10.000.000 I 2,71-I

I I I I

ENDSUMME I 51.136.632 I 53.000.000 I 3,52-I

(Weitere Beispiele finden sich in Kap. 10.)

2 Begriffsdefinitionen

ASS verwendet Begriffe, die sehr stark an den Sprachgebrauch im Statistikwesen angelehnt sind, um sprachliche und gedankliche Klarheit zu schaffen. Auch die allgemeine Form des Statistikbildes orientiert an diesen Begriffen (vgl. Kap. 3. Allgemeine Statistikaufbau).

Die Begriffe aus 2.1 bis 2.10 sind hier nur kurz definiert, um einen Einstieg in die ASS-Begriffswelt an dieser Stelle zu ermöglichen. Eine ausführliche Begriffsdefinition einschließlich der Erläuterung der zugehörigen Attribute finden Sie im Handbuch EINRICHTEN EINES ARBEITSGEBIETES IM DIALOG.

2.1 Wert

Im Statistik-System ASS sind Werte diejenigen Begriffselemente, deren Inhalte Zahlen sind, also Größen mit Maßzahlen und Maßeinheiten.

Beispiel:

- LEISTUNG

- ABZUEGE

- ANZAHL LEISTUNGEN

- ANZAHL ABZUEGE

In der obigen Statistik sind beispielsweise die Werte

PRODUKTIONSWERT (Maßeinheit DM), SOLL_PROD_WERT

(Maßeinheit DM, gibt den Soll-Produktionswert an) und

ABWEICHUNG (Maßeinheit in %, gibt die relative

Abweichung des Produktionswertes vom Soll-Produktionswert

an) aufgeführt.

ABWEICHUNG ist ein Wert, der aus den beiden anderen Werten

erzeugt werden kann, weil folgende Beziehung besteht:

100 * (PRODUKTIONSWERT - SOLL_PROD_WERT)

ABWEICHUNG = ----------------------------------------

PRODUKTIONSWERT

ASS muss für diese Werte nicht erneut auf die Dateibestände zugreifen, sondern der Benutzer vereinbart sogenannte Werteformeln. Außerdem ist es möglich, einen solchen Wert als ableitbaren Wert zu definieren, besonders wenn er sehr häufig gebraucht wird (siehe auch Kapitel 8.5).

ASS verwendet Bestands- und Bewegungswerte. Sie unterscheiden sich darin, welche Art von Zeitbezug ein in den Summensätzen gespeicherter Wertinhalt repräsentiert: Das heißt, je nachdem, ob ein Wertinhalt stichtags- oder zeitraumbezogen zu interpretieren ist, spricht man von einem Bestands- oder einem Bewegungswert. Bei einem Bewegungswert werden nur die in einem bestimmten Zeitraum aufgetretenen Veränderungen festgehalten (relative Veränderung von einem Stichtag zum anderen). Bei einem Bestandswert dagegen wird der tatsächliche Bestand, der für einen bestimmten Tag ermittelt wurde, gespeichert (Absolutwert). Dieser neue Bestand ergibt sich aus der Summe aus dem ursprünglichen Bestand und den inzwischen aufgetretenen Bewegungen. ASS kennt zusätzlich zu den unabhängig auswertbaren Werten noch sogenannte Umrechnungswerte, die nur in Werteformeln in Zusammenhang mit unabhängigen Werten eingesetzt werden können. Sie enthalten bestimmte Umrechnungssätze, nach denen unabhängige Werte in den Auswertungen neu berechnet werden, z. B. Währungskurse.

2.2 Zeitraum

Der Zeitraum gibt an, auf welche zeitliche Grenze sich die Zählung bei Werten bezieht.

Beispiel:

Im Zeitraum vom 01.12.2000 bis 31.12.2000 wurden

273 Verträge neu abgeschlossen.

Zeitraum: 01.12.00 - 31.12.00

Wert : Anzahl Verträge / 273 Stück

Hinsichtlich der zeitlichen Komponente bestehen im ASS umfangreiche Gestaltungsmöglichkeiten:

- Angabe der gewünschten Zeiträume bei der Auswertung

für die zu erstellende Statistik.

Dabei können Sie bei einer Auswertung ein oder

mehrere Zeiträume angeben, die auch über

Zeitraumintervalle, Zeitraumformeln und relative

Angaben im Bezug zum aktuellen Datum angefordert

werden können.

Durch relative Zeitangaben können Auswertungen erstellt werden, die periodisch wiederkehrend unter Berücksichtigung des aktuellen Datums ausführbar sind. - Pflege zurückliegender Zeiträume (z. B. eine Historie der letzten 15 Jahre) und deren problemloses Einbeziehen in die Auswertungen.

- Durch geschickte Wahl von Werten (vgl. obiges Beispiel) können Sie Soll-Ist-Vergleiche durchführen.

2.3 Schlüssel

Ein Schlüssel bezeichnet stets eine Menge von Objekten der realen Welt. Er betrachtet Objekte unter einem bestimmten Aspekt und unterteilt somit in Rubriken (umgangssprachlich: aufSCHLUESSELn).

Beispiele :

Schlüssel ! Objekte

-------------------------------------------

!

REISETARIF ! 010, 015, 020, ...

!

ORT ! HAMBURG, MUENCHEN, ...

!

KREIS ! MUENCHEN-STADT, MUENCHEN-LAND,

!

LAND ! BAYERN, NIEDERSACHSEN, ...

Schlüssel können völlig unabhängig voneinander sein, zum Beispiel REISETARIF und KREIS.

Es kann aber auch Abhängigkeiten zwischen Schlüsseln geben, z.B. ORT, KREIS, LAND. Zu jedem ORT gehört ein bestimmter KREIS, und zu jedem KREIS gehört ein bestimmtes LAND.

Das sind dann sogenannte "hierarchische Schlüssel": der Schlüssel KREIS ist dem Schlüssel ORT hierarchisch übergeordnet und der Schlüssel ORT ist dem Schlüssel KREIS hierarchisch untergeordnet. Ebenso ist der Schlüssel LAND dem Schlüssel KREIS hierarchisch übergeordnet und der Schlüssel KREIS dem Schlüssel LAND untergeordnet.

2.4 Schlüsselausprägung

Alle Objekte der realen Welt, die unter einem Schlüssel zusammengefasst werden, sind die Schlüsselausprägungen dieses Schlüssels.

Beispiel:

Zusammenfassung der Reisetarife

unter dem Schlüssel REISETARIF

010, 015, 020, 025, 030, 040, 050, 055,

060, 065, 071, 072, 081, 082, 090, 100,

110, 120

Der Schlüssel REISETARIF besitzt also 18 Schlüsselausprägungen.

Die Anzahl der Schlüsselausprägungen ist keineswegs festgeschrieben. Jederzeit können neue Schlüsselausprägungen aufgenommen werden, ohne dass Reorganisationsmaßnahmen notwendig werden. Bei der Anlieferung von neuen Datenbeständen kann der Anwender sogar Schlüsselausprägungen, die bisher nicht existierten, automatisch nachtragen lassen. Jede Schlüsselausprägung besitzt einen Gültigkeitszeitraum, der bei Auswertungen berücksichtigt wird. Außerdem ist es möglich, Umbuchungen in der Historie nachträglich vorzunehmen.

Sie können im ASS die Ausprägungen eines Schlüssel auch in einer von der normalen Sortierung abweichenden Reihenfolge darstellen. Eine Möglichkeit ist es, die Ausprägungen zu Gruppen zusammenzufassen und über diese Gruppen summieren zu lassen. Die so definierten Gruppen sollen eventuell auf einer höheren Betrachtungsebene wiederum zu Gruppen zusammengefasst werden.

So ein Zusammenfassungs- und Anordnungsschema wird mit GRUPPIERUNG bezeichnet.

Bei der Einrichtung einer Gruppierung zu einem Schlüssel ist die Angabe erforderlich, welche Ausprägungen an welcher Stelle in der Gruppierung stehen und wo welche Zwischensummen erzeugt werden sollen. Eine derartige Aussage heißt Gruppenzugehörigkeit.

Die logische Reihenfolge der Ausprägungen wird durch die Abspeicherungsreihenfolge der Sätze zum Ausdruck gebracht.

Wenn Sie nach einer bestimmten Ausprägung Zwischensummen bilden wollen, dann vermerken Sie bei diesem Satz, wieviele Zwischensummen das System bilden soll. Zwischensummen werden standardmäßig mit Sternen gekennzeichnet, können aber auch durch geeignete Texte gekennzeichnet werden.

Weitere Möglichkeiten, Ausprägungen in einer anderen Reihenfolge anzufordern, sind die Angabe von

- Ausprägungsintervallen,

- Ausprägungsmaskierungen,

- Ausprägungsmengen,

- Ausprägungsformeln,

sowie das Einfügen von Leerzeilen und die Negativselektion von Ausprägungen.

Eine eingehende Beschreibung finden Sie im Handbuch AUSWERTUNG.

2.5 Arbeitsgebiet

Für ASS ist ein Arbeitsgebiet die größte logische Einheit für Statistikdaten, wobei gemeinsame Auswertungen über mehrere Arbeitsgebiete durchaus möglich sind. Der Benutzer kann sich nach seinen eigenen Erfordernissen Arbeitsgebiete einrichten.

Diese ASS-spezifische Einrichtung wurde geschaffen, um das unter einer angenommenen obersten Dateneinheit anfallende, für das gesamte Unternehmen nicht mehr in einem überschaubaren Rahmen zu vereinigende Datenmaterial zu proportionieren. Und es hinsichtlich der Anforderungen der modernen Datenverarbeitung geeignet zu gliedern.

Statistiken, die sich fachlich auf denselben Bereich beziehen, werden zu einem Arbeitsgebiet zusammengefasst und somit in der Betrachtungsweise von anderen Bereichen abgegrenzt. Das Arbeitsgebiet wird im wesentlichen durch ein Gerüst von verwendeten Schlüsseln und verwendeten Werten unter Einbeziehung der zeitlichen Dimension definiert und für eine oder mehrere Fachabteilungen eingerichtet.

Im Arbeitsgebiet wird beschrieben, welche Informationen in welchem Umfang gespeichert werden (sollen).

2.6 Verwendete Schlüssel im Arbeitsgebiet

Die Festlegung von Schlüsseln erfolgt arbeitsgebietsübergreifend. Wenn Sie auf einen bestimmten Schlüssel in einem Arbeitsgebiet für die Speicherung von Daten oder für eine Statistik-Auswertung Bezug nehmen wollen, legen Sie dieses in der Arbeitsgebietsdefinition fest. Das heißt im ASS-Sprachgebrauch: "Dieser Schlüssel wird im betreffenden Arbeitsgebiet verwendet."

Wenn Sie einen Schlüssel in mehreren Arbeitsgebieten verwenden, so kann es vorkommen, dass sich die Mengen der im jeweiligen Arbeitsgebiet zulässigen Schlüsselausprägungen unterscheiden. Deswegen kann für jedes Arbeitsgebiet festgelegt werden, welche der Schlüsselausprägungen des betreffenden Schlüssels im Arbeitsgebiet zulässig sein soll (sogenannter Schlüsselausschluss im Arbeitsgebiet).

2.7 Verdichtungsstufe

Die Datei, die nach Schlüssel und Zeiträumen unterteilt

die Werte für die Auswertung enthält, wird Summendatenbank

genannt und zerfällt in verschiedene Verdichtungsstufen.

Eine Festlegung, die zu jedem in einem Arbeitsgebiet

verwendeten Schlüssel aussagt, ob er in der zugeordneten

Summendatenbank verdichtet oder ausgeprägt gespeichert

werden soll, heißt Verdichtungsstufe.

Zu jeder Verdichtungsstufe muss noch gesagt werden, welche

Werte in ihr gepflegt werden sollen (siehe 2.8).

Zu jedem Arbeitsgebiet können mehrere Verdichtungsstufen

festgelegt werden. Die Verdichtung in einer Verdichtungsstufe

besteht darin, dass die Werte bezüglich der verdichteten

Schlüssel zusammengefasst (aufsummiert) werden.

Wird in einer Verdichtungsstufe kein Schlüssel verdichtet,

spricht man in diesem wichtigen Sonderfall auch von einer

Verdichtungsstufe, nämlich von Basisverdichtungsstufe.

Bei jeder Auswertung sucht sich das ASS-System die geeigneten Verdichtungsstufen aus, die die volle Information für die Auswertung zur Verfügung stellen und mit einer möglichst geringen Anzahl von internen Operationen erreichen.

2.8 Verwendete Werte im Arbeitsgebiet

Sollen zu einem bestimmten Wert Zahlen in einer Verdichtungsstufe (siehe 2.7) eines Arbeitsgebiets (siehe 2.5) gespeichert werden, so heißt das, dieser Wert wird in der betreffenden Verdichtungsstufe und damit auch im Arbeitsgebiet verwendet.

2.9 Speicherungsart

Die Daten, die zu einer Verdichtungsstufe in der zugeordneten Summendatenbank gespeichert sind, können z. B. auf Magnetband ausgelagert sein. Mit der Speicherungsart wird zum Ausdruck gebracht, wo die Daten der betreffenden Verdichtungsstufe gespeichert sind und auf welchen Zeitraum sich diese Speicherung bezieht.

2.10 Anforderung

Der Sachbearbeiter teilt ASS mit, wie seine Auswertung (Liste) aussehen soll. Dies geschieht im Dialog durch die Dialoganwendung ST31 oder im Batch mittels einer eigenen, leicht erlernbaren Sprache (die sogenannte "Batch-Anforderungssprache"). Die Erstellung einer Liste wird als "Anforderung" bezeichnet.

Eine Anforderung legt genau fest, was in der Statistik-Liste in welcher Form erscheinen soll.

3 Allgemeiner Statistikaufbau

Für das Listbild sind die drei folgenden Begiffe von zentraler Bedeutung:

- KOPF

(Listenkopf, bestehend aus Überschriften, die nach den Bedürfnissen der Anwender gefüllt werden können, und weiteren Angaben (Arbeitsgebiet, Kopfschlüssel etc.) - ZEILE

(Listenzeile) - SPALTE

(Listenspalte)

Es ist in diesem Zusammenhang auch üblich, das die drei Dimensionen einer Liste (KOPF, ZEILE, SPALTE) zu nennen.

Folgendes Bild veranschaulicht vereinfacht die Situation:

KOPF

Zeilenüberschrift(en) ! Spalte 1 ! Spalte 2 ! ...

------------------------!----------!----------!----

! ! !

Zeile 1 ! XXX ! XXX ! ...

Zeile 2 ! XXX ! XXX ! ...

Zeile 3 ! XXX ! XXX ! ...

. ! . ! . ! .

. ! . ! . ! .

. ! . ! . ! .

Werteinhalte werden nur in Spalten dargestellt (gekennzeichnet durch "XXX"). Werteinhalte entstehen durch Lesen (und evtl. Aufkumulieren) von Informationen aus Summendatenbanken oder durch Rechenoperationen.

SCHLUESSEL in Zusammenhang mit Statistik und Anforderung

In Bezug auf Statistikbild und Anforderungssprache fasst der Begriff SCHLUESSEL folgende Begriffe zusammen:

Analog zum in 2.3 gebildeten Begriff Schlüssel, kann der hier gebildete, erweiterte Schlüsselbegriff ebenfalls Ausprägungen (Inhalte) annehmen. Die Inhalte, die ein Schlüssel annehmen kann, hängen vom Typ des Schlüssels ab:

- Die Inhalte von Schlüsseln im Sinne von 2.3

- sind Schlüsselausprägungen im Sinne von 2.4.

- Schlüsselformeln

- Die Inhalte von Werteschlüsseln sind:

- Wert im Sinne von 2.1

- Wert mit Zeitraumangabe

- Wert mit Schlüsselangabe

- Wert mit Schlüssel- und Zeitraumangabe

- Werteformeln

- Die Inhalte von Zeitraumschlüsseln sind:

- Zeitraumangaben

- Zeitraumformeln

Schlüsselinhalte können im KOPF, in der ZEILE und in den Spaltenüberschriften stehen. Auf welche Schlüssel sich eine in den SPALTEN dargestellte Zahl bezieht, geht aus ihrer Position innerhalb der Liste hervor.

Um zu wissen, auf welche Werte beziehungsweise Zeiträume sich die dargestellten Zahlen beziehen, muss es genau einmal den Schlüssel WERT geben. Ist beim Schlüssel WERT kein Zeitraum angegeben, so muss es auch genau einmal den Schlüssel ZEITRAUM geben.

Kopf-, Zeilen-, und Spaltenschlüssel sind beliebig (mit obiger Einschränkung) wählbar. Widersprüchliche Kombinationen oder nicht sinnvolle Kombinationen (z. B. der Schlüssel ORT als Kopf- und als Zeilenschlüssel) weist die Auswertung ab.

Den gesamten Leistungsumfang des Auswertsystems finden Sie im Benutzerhandbuch AUSWERTUNG. Dort befinden sich auch umfangreiche Erläuterungen, wie sich durch die Anordnung von Schlüsseln (einschließlich WERTE und ZEITRAUM) der Statistikaufbau nach den eigenen Wünschen gestalten lässt.

4 ASS-Funktionsumfang

Aus Sicht der Systemverwaltung/Systembetreuung besteht ein installiertes ASS-System zum einen aus Programmen, zum anderen aus Datenbeständen (Datenbanken), in welche Statistik-Information eingespielt beziehungsweise aus denen Statistikinformationen ausgelesen werden.

Die Datenbestände teilen sich in drei Gruppen:

- Normierte (Externe) Schnittstelle

Hier handelt es sich um einfache sequentielle Dateien, in die die ASS-Anwender ihre Informationen, die später ausgewertet werden sollen, einspielen.

- Parameterdatenbanken

In diesen Datenbanken wird eingetragen, welche Informationen im ASS-Statistik-System in welcher Form zu speichern sind. Diese Datenbanken steuern die Verarbeitung der ASS-Auswert- und ASS-UPDATE-Programme.

- Summendatenbanken

In den Parameterdatenbanken werden sogenannte Arbeitsgebiete eingerichtet. Ein Arbeitsgebiet ist für ASS die größte logische Einheit für Statistikdaten (auch gemeinsame Auswertungen über mehrere Arbeitsgebiete sind möglich).

Pro Arbeitsgebiet wird eine ASS-Statistik-Datenbank (auch Summendatenbank genannt) eingerichtet. Sie enthält alle Statistikdaten zu einem Arbeitsgebiet. Da bei Statistikproblemen im allgemeinen sehr große Datenmengen anfallen, haben wir für das ASS ein spezielles Verdichtungsverfahren angewendet, das ASS in die Lage versetzt, auch sehr große Datenmengen zu verarbeiten (siehe 6.4).

Alle Programme, die zu ASS gehören, sind so konzipiert,

dass sie nur installiert, aber nicht modifiziert werden

müssen. Alle zum Ablauf erforderlichen Parameter

werden aus den bereits genannten Parameterdatenbanken

gelesen.

Die Programmierung muss nur die Programme bereitstellen,

die aus vorhandenen Datenbeständen die ASS-Schnittstelle

versorgen.

Die ASS-Programme lassen sich in folgende Programmkomplexe gliedern:

- ONLINE-Verwaltung der Paramterdatenbanken

- Folgeeinspeicherung

- Auswertungen im Batch

- Dienstprogramme

- Listanforderung im Dialog

Je nach Installationsumfang kann auf einzelne Komplexe verzichtet werden. Unbedingt erforderlich sind jedoch die ersten drei der oben genannten Komplexe und ein Minimum an Dienstprogrammen.

Welche Programme und Datenbanken in welchem Komplex erforderlich sind, ist in den Handbüchern 'INSTALLATION' und 'BETRIEB' beschrieben.

Die von standardisierten Schnittstellen angelieferten Daten aus den operationalen Beständen werden von ASS in Summendatenbanken verwaltet. Die Auswertung der Summendatenbanken erfolgt wahlweise über eine Anforderungssprache, über den ASS-Dialog (menügesteuert) oder über eine universelle Auswertungs-Schnittstelle, die auch für eine Weiterverarbeitung am PC geeignet ist. Die wesentlichen Funktionen in ASS sind in der folgenden Übersicht aufgeführt.

Verwaltung der Summendatenbank

- Erstes Laden eines Arbeitsgebietes

- Einspeicherung von Bewegungsdaten im BATCH

- Einspeicherung von Vorgabewerten im DIALOG

- Anlegen neuer Verdichtungsstufen

- Löschen vorhandener Verdichtungsstufen

- Beliebige zeitliche Historie in der Summendatenbank

- Monatsarbeitsgebiete auf Folgesätze bzw. Tagesarbeitsgebiete umstellen

- Speicherung wahlweise auf Basis verschiedener Verdichtungsstufen

- Verdichtung der Summensätze zur Platzersparnis

- Erweiterung von Arbeitsgebieten um zusätzliche Werte

- Erweiterung von Arbeitsgebieten um zusätzliche Schlüssel

- Löschung von Werten im Arbeitsgebiet

- Löschung von Schlüsseln im Arbeitsgebiet

- temporäre Speicherung von Verdichtungsstufen (für einmalige Auswertung)

- Wahlweise Speicherung von Verdichtungsstufen auf sequentiellen Datenträgern (keine Auswertung im DIALOG möglich)

- Fehlerprüfung bei der Einspeicherung

- Statistik über die in ASS angeforderten Statistiken

- Protokollarbeitsgebiet

Auswertung der Summendatenbank

- Anforderung der Listauswertung über BATCH

Wollen Sie Auswertungen nur im BATCH erstellen, so gibt es für diesen Zweck eine ASS-Anforderungssprache. Mit dieser Sprache können Sie Listanforderungen formulieren. Diese Anforderungen liest dann ein BATCH- Programm ein, interpretiert sie und führt sie aus. Ergebnis ist eine Datei, die eine druckaufbereitete Liste enthält. Die Beschreibung dieser Anforderungssprache finden Sie im Benutzerhandbuch AUSWERTUNG.

- Anforderung Listauswertung über DIALOG

- Auswertungen im DIALOG

- Berechnungsformeln in der Auswertung

- Ermittlung prozentualer Anteile bezogen auf Zwischen-/Endsummen

- Übersetzung von Schlüsseln in Texte

- Unterschiedliche Gruppierung von Schlüsselinhalten

- Beliebige Zwischensummenbildung (einschließlich der Textierung von Zwischensummenzeilen)

- Variabler Listkopf

- Variable Listaufbereitung

- Variable Werteaufbereitung

- USER-EXIT bei der Auswertung

- Parametersprache für die Listanforderung

- Zeitreihenuntersuchungen

- gemeinsame Auswertung mehrerer Arbeitsgebiete

- Abruf häufig wiederkehrender Statistiken aus der Parameter-DB

- Erstellung sequentieller Datenträger aus der Summendatenbank (Diskette, Band)

- Online-Dialog zur Pflege der Security (Zugriffsberechtigung)

- Auswahl von verschiedenen Druckerklassen bei der Batch-Auswertung

Systemtechnik

- Anlegen von Steuerungsparametern (im DIALOG)

- Ändern von Steuerungsparametern (im DIALOG)

- Anlegen von Schlüsseltabellen (im DIALOG)

- Ändern von Schlüsseltabellen (im DIALOG)

- Übersicht über die Steuerungsparameter und Schlüsseltabellen erstellen

- Übersicht über die Anforderungsdatenbank erstellen

- Sicherung gegen Handhabungsfehler (Doppellauf, falsche Version)

- Dienstprogramme zur Verwaltung der Anforderungsdatenbank

5 Die externe Schnittstelle

ASS ist ein in sich abgeschlossenes System. Es übernimmt Daten aus anderen Verfahren nur über die Externe Schnittstellendatei.

Die externe Schnittstelle ist also die zentrale Schnittstelle von ASS-fremden Datenbeständen zu ASS. Alle Statistikdaten, die in ASS-Summendatenbanken gespeichert und maschinell zur Verfügung gestellt werden können, müssen in externen Schnittstellendateien bereitgestellt werden, von wo aus sie im Rahmen der Folgeeinspeicherung in ASS-Summendatenbanken übernommen werden. Von der Externen Schnittstelle an übernimmt ASS in vollem Umfang die Verarbeitung der Daten.

Jede Schnittstellendatei beginnt mit einem Kopfsatz und endet mit einem Endesatz.

Eine Schnittstellendatei kann sich über mehrere Dateien erstrecken (Datei-Splitting). Nur die letzte Datei einer Schnittstellendatei wird mit einem Endesatz abgeschlossen. Zwischen Kopf- und Endesatz befinden sich die Summensätze. Alle Sätze der Externen Schnittstelle besitzen einen festen Anfangsteil, der Satzart, Ordnungsbegriff usw. enthält. Kopf- und Summensatz enthalten zusätzlich Schlüssel- und Wertetabelle, während der Endesatz noch die Anzahl der Summensätze (vom letzten Kopfsatz an gezählt) angibt.

Die Anlieferung von Sätzen in der Externen Schnittstellendatei kennt folgende Formate:

- langes Format

- kurzes Format

- Text - Format

in Kombination mit den beiden Möglichkeiten

- "ungeshrinkt"

- "geshrinkt" (möglich, sofern Software-Fremdprodukt EXPAND zur Verfügung steht)

In externen Schnittstellen werden Zeiten beim Wert i. a. in der Form JJMM angeliefert (s.u.). Es können jedoch auch Zeiten in der Form JJMMTT (z.B. für Tages-Arbeitsgebiete) angeliefert werden. In diesem Fall gilt für alle unten beschriebenen Satzformate von externen Schnittstellen (kurzes bzw. langes Schnittstellenformat):

- Die Satzarten von Kopf- bzw. Summensätzen sind um 20 zu vergrößern, um die Existenz des Tages anzukündigen.

- Statt 4-stelliger Zeitangaben sind beim Wert stets 6-stellige Zeitangaben der Form JJMMTT anzuliefern.

Eine Schnittstellendatei darf nur ein Datumsformat enthalten (entweder die Form JJMM oder die Form JJMMTT).

5.1 Das lange Schnittstellenformat

Der nachfolgende Teil dieses 5. Kapitels, der den physikalischen Aufbau der externen Schnittstelle beschreibt kann beim ersten Lesen übersprungen werden.

Schnittstellendateien sind sequentielle Dateien variabler Satzlänge.

Jede Schnittstellendatei beginnt mit einem Kopfsatz (Satzart = H'0000' bzw. H '0002' bzw. H'0004') und endet mit einem Endesatz (Satzart = H'0099').

Zwischen Kopf- und Endesatz befinden sich die Summensätze. Eine Schnittstellendatei kann sich über mehrere Dateien erstrecken (Datei-Splitting). Nur die letzte Datei einer Schnittstellendatei enthält einen Endesatz. Jede Datei kann mit einem Kopfsatz beginnen - muss aber nicht. Enthält bei Datei-Splitting eine Schnittstellendatei mehrere Kopfsätze, so müssen die Inhalte dieser Kopfsätze identisch sein.

Kopf- und Summensätze haben den gleichen Aufbau (siehe unten). Jeder Satz beschreibt seinen Aufbau. Der Variable Teil 'TAB' enthält am Anfang soviele Schlüsseleinträge (Schlüsselnummer und Schlüsselinhalt), wie in 'SCHL_ZAHL' angegeben ist. Dahinter folgen soviele Werteeinträge (Wertenummer, Werteinhalt, Wertedatum), wie in 'WERTE_ZAHL' angegeben ist.

Der Kopfsatz gibt an, welche Information in den folgenden Summensätzen zu erwarten ist (Schlüsselnummer, Wertenummer, Wertedatum). Wird ein Wert als Bewegung angeliefert und gibt es zu diesem Wert mehrere Zeiträume in der betreffenden Schnittstellendatei, so reicht es aus, im Kopfsatz den kleinsten möglichen und den größten möglichen Zeitraum anzukündigen. Die Felder für Schlüsselinhalt und Werteinhalt müssen gelöscht sein (Ausnahme Satzart H'0004', siehe unten).

In den Summensätzen müssen alle Felder für Schlüssel- und Werteeinträge belegt sein.

ANMERKUNG:

In der nachfolgenden Beschreibung wird oft Assembler-Notation benutzt. Beispielsweise bedeutet H'0004'

- in COBOL : PIC S9(4) COMP VALUE +4

- in PLI : BIN FIXED(15) INIT(4)

Enthält eine Schnittstelle Werte vom Typ BEWEGUNG, die in einer Summendatenbank als BESTAND gespeichert werden, so sind LADEN und FORTSCHREIBEN zu unterscheiden. Vor der Fortschreibung ist ein Ladelauf erforderlich, in dem die oben genannten Werte als Bestandswerte angeliefert werden (Einzelheiten hierzu siehe weiter unten).

Bei der Satzart H'0004' wird im Kopfsatz angegeben, in welcher Form die Werte in den Summensätzen angeliefert werden, und zwar wird dies im Werteinhalt ausgedrückt:

- WERTEINHALT = 0 :

Der betreffende Wert wird in den nachfolgenden Summensätzen als BESTAND angeliefert. - WERTEINHALT = 1 :

Der betreffende Wert wird in den nachfolgenden Summensätzen als BEWEGUNG angeliefert.

Werte mit der Werteart '1' (BEWEGUNG) dürfen nur als BEWEGUNG angeliefert werden, Werte mit der Werteart '0' (BESTAND) müssen bei der Ersteinspeicherung als BESTAND angeliefert werden (LADEN) und können anschließend über Bewegungen fortgeschrieben werden (FORTSCHREIBEN) oder immer wieder als BESTAND angeliefert werden. Diese Regelung gilt auch für Vorgabewerte, wenn diese im BATCH eingespeichert werden.

Es gibt unterschiedliche Satzarten für Kopfsätze, die im Laufe der Entwicklung von ASS nacheinander entstanden. Aus Kompatibilitätsgründen bleiben diese Kopfsatzarten weiterhin gültig. Bei Programmierung von neuen Schnittstellen empfehlen wir Ihnen, nur noch die neueste Satzart H'0004' zu benutzen, weil sich dann die Schnittstelle selber beschreibt und weil Sie dann unabhängig von der manuellen Pflege der Parameterdatenbanken sind. Bei den eigentlichen Summensatzarten verhält es sich ähnlich. Künftig sollten hier nur noch die Satzarten '0005' bzw. '0015' Anwendung finden.

Anmerkung zum SHRINK:

Das im folgenden gelegentlich angesprochene Softwareprodukt

SHRINK ist Fremdsoftware. Sollte im Rechenzentrum SHRINK nicht

zur Verfügung stehen, so erübrigen sich die zu diesem Thema

gemachten Aussagen.

Bitte beachten Sie

- Werte sind chronologisch aufsteigend anzuliefern. Bei Werten, die als BEWEGUNG angeliefert werden, können Sie die Chronologie-Bedingung durch eine Verarbeitungsoption in der Folgeeinspeicherung ausschalten (Option 'MAXDATGLEICH' oder 'NMAXDAT').

- In einem Lauf der Folgeeinspeicherung können mehrere Schnittstellendateien für ein Arbeitsgebiet verarbeitet werden (Dateiverkettung, nur bei IBM).

- Eine Schnittstellendatei, die in ein bestimmtes Arbeitsgebiet einfliessen soll, muss mindestens einen Wert enthalten, der im betreffenden Arbeitsgebiet verwendet wird.

- Ein Wert mit derselben Wertenummer und demselben Wertedatum darf in einem Schnittstellensatz höchstens einmal vorkommen.

- Eine Schnittstellendatei, die in ein bestimmtes Arbeitsgebiet

einfliessen soll, muss alle verwendeten Schlüssel der

betroffenen Verdichtungsstufen enthalten mit folgender

Ausnahme:

Ist ein Schlüssel (z. B. KREIS) einem anderen (z. B. ORT) hierarchisch übergeordnet und werden die Ausprägungen des untergeordneten Schlüssels (ORT) gegen die Schlüsseldatenbank geprüft (KEPRKZ = '0'), so braucht der übergeordnete Schlüssel (KREIS) nicht in der Schnittstellendatei enthalten zu sein, er wird in der Folgeeinspeicherung automatisch ergänzt, falls die folgende Bedingung erfüllt ist:

Zu jeder Ausprägung des untergeordneten Schlüssels darf es einen Eintrag und somit nur eine Zuordnung zu einer übergeordneten Ausprägung in der Schlüsseldatenbank geben. Einzelheiten hierzu sind im Handbuch "Einrichten Arbeitsgebiet im Dialog" beschrieben.

Beispiel

! Verwendete Schlüssel !

! im Arbeitsgebiet !

Verdichtungsstufe ! ! Verwendete Werte

! S_1 S_2 S_3 S_4 !

-------------------------------------------------------------

! !

1 ! + + + + ! W_1

! !

2 ! + + ! W_1 W_2

! !

3 ! + + ! W_2 W_3

Werden nun im Kopfsatz die Werte W_2 und W_3 angekündigt, so sind für die Einspeicherung nur die Verdichtungsstufen 2 und 3 betroffen. Also brauchen im Kopfsatz und damit auch in den Summensätzen nur die Schlüssel S_1, S_2 und S_3 angeliefert werden.

Es sei nun der Schlüssel S_1 hierarchisch dem Schlüssel S_2 untergeordnet. Werden die Ausprägungen von S_1 nicht gegen die Schlüsseldatenbank geprüft (KEPRKZ gleich '1' oder '2'), so muss der Schlüssel S_2 unbedingt angeliefert werden. Wenn dagegen die Ausprägungen von S_1 gegen die Schlüsseldatenbank geprüft werden (KEPRKZ gleich '0'), so ist die Anlieferung von S_2 freigestellt. Bei dieser Betrachtung ist es unerheblich, ob die Ausprägungen von S_2 gegen die Schlüsseldatenbank geprüft werden oder nicht. Diese Aussagen gelten nur, wenn keine Ausprägungsduplikate vorkommen (siehe oben).

HINWEIS: Alle verwendeten Schlüssel des Arbeitsgebiets können angeliefert werden. Darüber hinaus können sogar Schlüssel angeliefert werden, die nicht im Arbeitsgebiet zu den verwendeten Schlüsseln zählen. Wichtig ist nur, dass sämtliche im Kopfsatz angekündigten Schlüssel auch in jedem Summensatz enthalten sind.

Die Behandlung zeitabhängiger Schlüssel in der Schnittstelle

Bei der Folgeeinspeicherung können Sie grundsätzlich mit und ohne Berücksichtigung des Zeitaspekts bei Schlüsselinhalten arbeiten. Standardmäßig ist die Zeitprüfung ausgeschaltet. Wenn Sie mit dieser Einstellung eine Einspeicherung vornehmen, so geht ASS davon aus, dass alle Schlüsselausprägungen in der Schlüsseldatenbank unbegrenzt gültig sind, ohne Rücksicht auf das mit der Schlüsselausprägung gespeicherte Gültigkeitsintervall.

Wird dagegen mit aktivierter Zeitprüfung eingespeichert, so wird bei der Verarbeitung nicht nur das Vorhandensein der betreffenden Ausprägungen, sondern auch ihre zeitliche Gültigkeit berücksichtigt. Beim Versuch zu einer Ausprägung, deren Gültigkeit abgelaufen ist, Werte anzuliefern, verweigert das System die Annahme dieser Werte.

Werden in der Schnittstelle Ausprägungen einer Schlüsselhierarchie angesprochen, so wird nicht nur die Gültigkeit der einzelnen Ausprägungen für sich, sondern auch die zeitliche Validität der mitangesprochenen Ausprägungsbeziehungen geprüft.

ACHTUNG:

Bestehen zu einer Ausprägung Duplikate, d.h. die Ausprägung geht mehrere, in der Regel zeitlich verschiedene Beziehungen zu übergeordneten Ausprägungen ein, so müssen in der Schnittstelle sämtliche Ausprägungen mitangeliefert werden. Eine automatische Ergänzung der übergeordneten Ausprägungen durch ASS ist dann nicht mehr möglich.

Zulässige Kombinationen von Satzarten

| Satzart im Kopfsatz |

Zulässige Satzart im Summensatz |

|---|---|

| 0 | 1 , 11 |

| 2 | 3 , 13 |

| 4 | 5 , 15 |

Es folgen die Satzaufbauten im Detail:

Die Längenangaben verstehen sich, wenn nichts anderes gesagt

ist, in Bytes. Eine Bemerkung zum Format:

| Format | Assembler | COBOL | PLI |

|---|---|---|---|

| H | H | PIC S9(4) COMP | BIN FIXED(15) |

| F | F | PIC S9(9) COMP | BIN FIXED(31) |

| CH | CLn | PIC X(n) | CHAR (n) |

Beschreibung der für alle Satzarten gleichen Anfangselemente

| Name | Länge | Format | Beschreibung |

|---|---|---|---|

| Satzlänge | 4 | Das übliche Satzlängenfeld (Achtung: hier ist das Satzlängenfeld gemeint, das vom Betriebssystem benutzt wird. In COBOL hat man hierauf im allgemeinen keinen Zugriff). | |

| SCHNITTST_NR | 2 | H | Nummer der Schnittstelle |

| EDATUM | 6 | CH | Erstellungsdatum JJMMTT |

| SATZ_ART | 2 | H | Satzart

H'0000': Kopfsatz Laden/Abgleich

H'0001': Summensatz Laden/Abgleich

H'0011': Summensatz Laden/Abgleich

Satz ist "geshrinkt"

H'0002': Kopfsatz Bestand/Bewegung

entsprechend Werte-Anlieferung

von der Wertedatebank

H'0003': Summensatz Bewegung

H'0013': Summensatz Bewegung

Satz ist "geshrinkt"

H'0004': Kopfsatz, Wertanlieferungsart

ist im Satz beschrieben

H'0005': Summensatz zu H'0004'

H'0015': Summensatz zu H'0004'

Satz ist "geshrinkt"

H'0099': Endesatz |

Es folgen nun - gesondert nach den einzelnen Satzarten - die übrigen, nicht für alle Satzarten identischen Bestandteile der Schnittstellensätze.

Restlicher Satzaufbau für Satzart H'0000', H'0002', H'0004'

| Name | Länge | Format | Beschreibung |

|---|---|---|---|

| ORD_BEGR | 30 | CH | Ordnungsbegriff im Ausgangsbestand Wird von ASS bei fehlerhaften Schnittstellensätzen im Protokoll angedruckt, dient somit der Fehlerermittlung. |

| SCHL_ZAHL | 2 | H | Anzahl Schlüssel in TAB |

| WERT_ZAHL | 2 | H | Anzahl Werte in TAB |

| TAB | VAR | Tabelle mit Schlüsseln und Werten SCHL_ZAHL gibt an, wieviele Schlüsseleinträge in TAB enthalten sind (Index läuft von 1 bis SCHL_ZAHL). WERT_ZAHL gibt an, wieviele Werteeinträge in TAB enthalten sind (Index läuft von SCHL_ZAHL + 1 bis SCHL_ZAHL + WERT_ZAHL). Jeder Tabelleneintrag ist 14 Byte lang, bei Werten mit der Zeit in der Form JJMMTT ist ein Werteeintrag 16 Byte lang.

Aufbau eines Schlüsseleintrags:

- Schlüsselnummer H

- Schlüsselinhalt 12 Byte CH

linksbündig

in Kopfsätzen auf

Blank gelöscht.

Aufbau eines Werteeintrags:

- Wertenummer H

- Werteinhalt 8 Byte gepackt

Bei Satzart H'0000' und H '0002'

gelöscht auf 0.

Bei Satzart H'0004'

0 : Betreffender Wert wird als

BESTAND angeliefert.

1 : Betreffender Wert wird als

BEWEGUNG angeliefert.

- Wertedatum 4 Byte CH Format JJMM

oder 6 Byte Format JJMMTT |

Restlicher Satzaufbau für Satzart H'0001', H'0003', H'0005'

| Name | Länge | Format | Beschreibung |

|---|---|---|---|

| ORD_BEGR | 30 | CH | Ordnungsbegriff im Ausgangsbestand Wird von ASS bei fehlerhaften Schnittstellensätzen im Protokoll angedruckt, dient somit der Fehlerermittlung. |

| SCHL_ZAHL | 2 | H | Anzahl Schlüssel in TAB |

| WERT_ZAHL | 2 | H | Anzahl Werte in TAB |

| TAB | Var | Tabelle mit Schlüsseln und Werten

analog zu Kopfsätzen

Jeder Tabelleneintrag ist 14 Byte lang

Aufbau eines Schlüsseleintrags:

- Schlüsselnummer H

- Schlüsselinhalt 12 BYTE CH

linksbündig

Aufbau eines Werteeintrags:

- Wertenummer H

- Werteinhalt 8 Byte gepackt

- Wertedatum 4 Byte CH Format JJMM

oder 6 Byte CH Format JJMMTT |

Restlicher Satzaufbau für Satzart H'0011, H'0013', H'0015'

Sätze der Satzart H'0011', H'0013', H'0015' sind wie Sätze der Satzart H'0001', H'0003', H'0005' aufgebaut, sie sind jedoch ab dem Feld "ORD_BEGR" einschließlich "geshrinkt" (siehe Hinweis weiter unten).

Restlicher Satzaufbaus für Satzart H'0098'

Sätze dieser Satzart werden bei der Schnittstellenverarbeitung überlesen.

| Name | Länge | Format | Beschreibung |

|---|---|---|---|

| ORD_BEGR | 30 | CH | Ordnungsgegriff im Ausgangsbestand Wird von ASS bei fehlerhaften Schnittstellensätzen im Protokoll angedruckt, dient somit der Fehlerermittlung. |

| SUMSAETZE | 4 | F | Anzahl der Summensätze von Anfang bis einschließlich dieser (Teil-) Datei |

Restlicher Satzaufbau für Satzart H'0099'

| Name | Länge | Format | Beschreibung |

|---|---|---|---|

| ORD_BEGR | 30 | CH | Ordnungsbegriff im Ausgangsbestand (für Fehlerhinweise) |

| SUMSAETZE | 4 | F | Anzahl der Summensätze in der Schnittstellendatei |

5.2 Das kurze Schnittstellenformat

Sollte der Platzbedarf einer externen Schnittstelle einmal zu groß werden, so gibt es auch die Möglichkeit, mit einer "kurzen" ASS-Schnittstelle zu arbeiten. Die kurze Schnittstelle wird verarbeitet, wenn Sie in der Vorlaufkarte von PCL1001 'EXIT=KURZ' angeben. Einzelheiten hierzu sind im Handbuch 'BETRIEB' beschrieben.

Struktur der "kurzen" ASS-Schnittstelle

Generell gilt:

Die Position der Felder Satzart und Schnittstellennummer wird für alle Satzarten vertauscht.

- Kopfsatz (Satzart = 0, Satzart = 2, Satzart = 4):

Kopfsätze werden in der "langen" Form verarbeitet, es werden jedoch einige Felder anders belegt:

- Ordnungsbegriff: Byte 29 und Byte 30:

Länge des Ordnungsbegriffs in den nachfolgenden Summensätzen H (HALBWORT). Zulässiger Inhalt:

0 <= Länge <= 30 - Schlüsselinhalt: Byte 1 und Byte 2:

Länge des Schlüsselinhaltes in den nachfolgenden Summensätzen H (HALBWORT). Zulässiger Inhalt:

1 <= Länge <= 12 Byte 3 bis Byte 12 gelöscht auf Blank.

- Ordnungsbegriff: Byte 29 und Byte 30:

- Summensatz (Satzart = 1, Satzart = 3 , Satzart = 5):

- Satzart : wie bisher

- Erstellungsdatum entfällt

- Schnittstellennummer entfällt

- Ordnungsbegriff : In der Länge, wie im Kopfsatz angekündigt (entfällt bei Länge 0).

- Anzahl-Schlüssel entfällt

- Anzahl-Werte :

- Byte Art der Wertetabelle binär

- Byte Anzahl Werte binär

- Schlüsselnummer entfällt

- Schlüsselinhalt jeweils in der Länge, wie im Kopfsatz angekündigt. Schlüsselinhalte müssen in der im Kopfsatz angekündigten Reihenfolge geliefert werden.

- Aufbau der Wertetabelle in Abhängigkeit

vom 1. Byte des Feldes Anzahl-Werte:

- X'00' : wie in der langen Form.

- X'10' : Wertenummer: H, nicht ausgerichtet

Inhalt : 8 Byte gepackt

Zeitraum : aus Kopfsatz, Zeitraum muss in der ganzen Schnittstelle konstant sein. Länge eines Tabelleneintrages: 10 Byte. - X'20' : Wertenummer : H, nicht ausgerichtet

Lth : Bit (08) Länge des nachfolgenden Werteinhaltes in Bytes.

Inhalt : Gepackt in der Länge von Lth,

Beispiel:

DEC FIXED(7) (PLI) bzw. PIC S9(7) COMP-3 (COBOL) entspricht der Länge 4.

Zeitraum : aus Kopfsatz, Zeitraum muss in der ganzen Schnittstelle konstant sein. Länge eines Tabelleneintrages 3 + Lth Byte.

ACHTUNG: In einem Summensatz dürfen maximal 255 Werteeinträge vorhanden sein.

- Summensatz geshrinkt (Satzart = 11, Satzart = 13, Satzart = 15):

Satz wird wie unter 2. aufgebaut. "geshrinkt" wird ab Ordnungsbegriff (einschließlich), im Prinzip wie bisher (siehe Hinweis weiter unten).

- Endesätze (Satzart = 98, Satzart = 99):

Wie bisher (jedoch wie bereits oben gesagt sind die Felder für Schnittstellennummer und Satzart vertauscht).

HINWEIS zum "Shrinken":

Es gibt einen kleinen Unterschied beim "Shrinken" der (Standard-)Schnittstelle und der "kurzen" Schnittstelle. Der "geshrinkte" Satz der (Standard-)Schnittstelle enthält nach der Satzart das vom "Shrink" gelieferte RDW (RECORD-DESCRIPTION-WORD).

Bei der "kurzen" Schnittstelle wird ab Ordnungsbegriff "geshrinkt".

Der Satzaufbau ist wie folgt:

RDW, Satzart, "geshrinkter" Teil des Summensatzes.

Beispiel für eine externe Schnittstelle, langes Format

1. Kopfsatz

8 7 1 0 0 2 G E N E R I E R T E

008400000011F8F7F1F0F0F20004C7C5D5C5D9C9C5D9E3C540

. . . .05 . . . .10 . . . .15 . . . .20 . . . .25

S C H N I T T S T E L L E _

E2C3C8D5C9E3E3E2E3C5D3D3C540404040404000020004076D

. . . .30 . . . .35 . . . .40 . . . .45 . . . .50

40404040404040404040404007964040404040404040404040

. . . .55 . . . .60 . . . .65 . . . .70 . . . .75

_ 8 6 0 1 >

40076D000000000000001CF8F6F0F1076E000000000000001C

. . . .80 . . . .85 . . . .90 . . . .95 . . . 100

8 6 0 1 ? 8 6 0 1

F8F6F0F1076F000000000000001CF8F6F0F107700000000000

. . . 105 . . . 110 . . . 115 . . . 120 . . . 125

8 6 0 1

00001CF8F6F0F1

. . . 130 . .

2. Summensatz

8 7 1 0 0 2 G E N E R I E R T E

008400000011F8F7F1F0F0F20005C7C5D5C5D9C9C5D9E3C540

. . . .05 . . . .10 . . . .15 . . . .20 . . . .25

S C H N I T T S T E L L E _

E2C3C8D5C9E3E3E2E3C5D3D3C540404040404000020004076D

. . . .30 . . . .35 . . . .40 . . . .45 . . . .50

1 1 1 1 1

F1F1404040404040404040400796F1F1F14040404040404040

. . . .55 . . . .60 . . . .65 . . . .70 . . . .75

_ 8 6 0 1 > <

40076D000000000000103CF8F6F0F1076E000000000000104C

. . . .80 . . . .85 . . . .90 . . . .95 . . . 100

8 6 0 1 ? * 8 6 0 1

F8F6F0F1076F000000000000105CF8F6F0F107700000000000

. . . 105 . . . 110 . . . 115 . . . 120 . . . 125

% 8 6 0 1

00106CF8F6F0F1

. . . 130 . .

3. Endesatz

8 7 1 0 0 2 G E N E R I E R T E

003000000011F8F7F1F0F0F20063C7C5D5C5D9C9C5D9E3C540

. . . .05 . . . .10 . . . .15 . . . .20 . . . .25

S C H N I T T S T E L L E

E2C3C8D5C9E3E3E2E3C5D3D3C540404040404000000001

. . . .30 . . . .35 . . . .40 . . . .45 . . .

Anzahl Summensätze

Anzahl Summensätze

5.3 Textformat mit Line-Sequentiell

Die Vorteile des Textformates liegen einerseits in der Lesbarkeit der Schnittstelle, da sie mit einem einfachen Texteditor angezeigt, bearbeitet und erstellt werden kann.

Außerdem gibt es hier erweiterte Funktionen, da beim Textformat die strikte Längenbegrenzung für Schlüsselinhalte fehlt:

- Schlüsselrelationen können direkt versorgt werden, statt deren Teilschlüssel gesondert anzuliefern

- Indexschlüssel (und -relationen) können mit langen Texten beliefert werden

Wie bei anderen Formaten der externen Schnittstelle (ASSINxx für PCL1001) üblich, beginnt diese mit einem Kopfsatz und endet mit einem Endesatz. Dazwischen befinden sich die eigentlichen Daten auf 0 bis n Summensätze verteilt. Technisch können Kopfsatz, Summensätze und Endesatz auf verschiedenen Dateien abgespeichert sein, die durch die Angabe von ASSIN=n (n = 1,2,...,40) in der Vorlaufkarte zu PCL1001 konkateniert werden.

Beispiel:

Kopfsatz auf Datei ASSIN01

Summensätze auf Datei ASSIN02

Endesatz auf Datei ASSIN03

Durch Angabe von ASSIN = 3, werden diese Dateien hintereinander abgearbeitet.

Die einzelnen Sätze der externen Schnittstelle bestehen aus

verschiedenen Feldern. Einzelne Einträge werden dabei

durch ein Semikolon separiert. Dürfen die Inhalte zu

einzelnen Einträgen fehlen (siehe unten), so folgen

dementsprechend unter Umständen mehrere Semikola

aufeinander.

Soll statt des Semikolons der Tabulator verwendet werden,

so ist in der Vorlaufkarte von PCL1001 die Option TAB

anzugeben.

Mit Ausnahme bei Schlüsselinhalten werden

führende und nachfolgende Leerzeichen toleriert. Bei

Feldern, deren Inhalte Zahlenangaben sind, dürfen

Vorzeichenangaben vor oder hinter der Ziffernfolge stehen.

Fehlt das Vorzeichen, so gilt die Zahl als positiv. Aufbau

und Bedeutung der einzelnen Felder lehnen sich an die

kurze Schnittstelle an.

Die Werteinhalte haben kein Komma. Damit liefert man zum Beispiel

Euro in Cent an, falls der entsprechende Wert zwei Nachkommastellen

hat.

Die ASS-Zeit kann in der Form JJMM oder JJMMTT angeliefert

werden. Das Format muss jedoch in einer Schnittstellendatei

einheitlich sein.

Aufbau Kopfsatz

Das erste Feld im Kopfsatz ist der Ordnungsbegriff. Dieser

muss mit "KOPFSATZ" beginnen, kann danach aber noch Zeichen

enthalten, die dann als eigentlicher Ordnungsbegriff im

Ablaufprotokoll bei den Kopfsatzinformationen angezeigt werden.

Dem Ordnungsbegriff folgt das Feld Erstelldatum mit dem

Aufbau JJMMTT, anschließend das Feld Nummer der

Schnittstelle (Arbeitsgebietsnummer). Die Inhalte dieser

beiden Felder können fehlen. In diesem Fall ist in der

Vorlaufkarte von PCL1001 eine Angabe zum Arbeitsgebiet

zu machen.

Es folgen die Felder 'Anzahl Schlüsseleinträge' und

'Anzahl Werteeinträge'.

Danach kommen so viele Schlüsselnummern, wie in Anzahl

Schlüsseleinträge angekündigt werden. Hierbei kann es sich

auch um Relationsnummern handeln, diesen muss allerdings ein

"R" vorangestellt werden (z.B. "R123"). Nummern von

Indexschlüsseln bzw. -relationen können außerdem mit einem

"I" bzw. "J" versehen werden (z.B. "I234" bzw. "J345"), um

festzulegen, dass für sie keine Langtexte, sondern normale

Schlüsselinhalte (Indizes) angeliefert werden.

Abschließend folgen die Werteeinträge. Jeder Werteeintrag besteht dabei aus einem Triple aus Wertenummer, Anlieferungsart (0 entspricht Bestandsanlieferung, 1 entspricht Bewegungsanlieferung) und Wertedatum (in der Form JJMM oder JJMMTT). Analog zur kurzen Schnittstelle müssen im Kopfsatz nur minimales und maximales Wertedatum der in den Summensätzen vorkommenden Werte angekündigt werden. Wird nur genau ein Zeitaspekt eingespeichert, so existiert zu dem betreffenden Wert nur ein Werteeintrag.

Formaler Aufbau

Ordnungsbegriff;

Erstelldatum;

Nummer der Schnittstelle;

Anzahl Schlüsseleinträge;

Anzahl Werteeinträge;

Schlüsselnummer Schlüssel 1;

.

.

.

Schlüsselnummer Schlüssel n; (mit n='Anz. Schlüsseleinträge')

Wertenummer Wert 1;

Anlieferungsart Wert 1;

Wertedatum Wert 1;

.

.

.

Wertenummer Wert m; (mit m='Anzahl Werteeinträge')

Anlieferungsart Wert m;

Wertedatum Wert m

Beispiel

KOPFSATZ;000421;3;2;4;4711;4712;5711;1;0001;5711;1;

0004;5712;1;0004;5713;1;0004

Aufbau Summensatz

Jeder Summensatz beginnt mit einem Ordnungsbegriff,

dessen Inhalt fehlen darf. Es folgen die Schlüsselinhalte zu

den im Kopfsatz angekündigten Schlüsselnummern. Dabei

müssen Anzahl und Reihenfolge mit dem Kopfsatz

harmonieren.

Bei einer Relation sind die zusammengesetzten Inhalte

anzuliefern. Sie werden dann programmintern anhand der

externen Längen der Teilschlüssel der Relation "zerlegt"

und diese damit versorgt.

Bei Indexschlüsseln/-relationen sind die zu indizierenden

Texte anzuliefern, es sei denn, sie wurden im Kopfsatz

mit "I" oder "J" markiert (s.o.).

Anschließend folgt eine beliebige Anzahl Werteeinträge,

wobei analog zum Kopfsatz jeder Werteeintrag aus einem

Tripel von Feldern besteht: Wertenummer, Werteinhalt,

Wertedatum. Jede Wertenummer / -datum-Kombination

muss durch den Kopfsatz angekündigt werden, wobei dort

pro Wert die Angabe von minimalem und maximalem Datum

genügt (siehe Kopfsatz).

Beispiel (entsprechend Beispiel für Kopfsatz):

;Nord;Detmold;5711;+1000;0001;5713;-112;0004

Summensatz;Sued;Muenchen;5711;8000+;0004;5712;1234-

;0004;5713;112;0004

Bemerkung: Der Begriff 'Summensatz' in obigem Beispiel ist ein Beispiel für einen Ordnungsbegriff.

Achtung: Bei Schlüsselinhalten sind führende Leerzeichen zu beachten. Die Inhalte 'Nord' und ' Nord' sind im ASS verschieden.

Aufbau Endesatz

Der Endesatz besteht nur aus einem Ordnungsbegriff mit dem fixen Inhalt ENDESATZ.

Beispiel:

ENDESATZ

Sonderprüfung bei Relationen

Wird eine angelieferte Schlüsselrelation tatsächlich zum Einspeichern eines bestimmten Wertes gebraucht, erfolgt eine zusätzliche Prüfung: Der Wert muss in mindestens einer Verdichtungsstufe vorkommen, in der alle Teilschlüssel der Relation ausgeprägt sind. Somit ist gewährleistet, dass der Wert nach Einspeicherung auch bzgl. der Relation auswertbar ist.

5.4 Allgemeine Bemerkungen zur Folgeeinspeicherung

Streng genommen muss zwischen Erst- und Folgeeinspeicherung unterschieden werden. Die Ersteinspeicherung eines Arbeitsgebietes ist die allererste Übernahme von Daten aus der externen Schnittstelle in eine ASS-Summendatenbank.

Sie hat besondere Bedeutung. In der Ersteinspeicherung wird das kleinste Datum festgelegt, zu dem Summendaten existieren dürfen. Dieses Datum wird in der Steuerungsdatenbank unter Datum 1. Einspeicherung festgehalten. Die Zeiträume aller späteren Einspeicherungen müssen größer oder gleich dem Datum der 1. Einspeicherung sein. Der Grund hierfür ist folgender: Um Platz in der Summendatenbank zu sparen, speichert ASS Zeiträume nicht in Datumsform (z. B. JJMM), sondern von Null beginnend durchgezählt. Der Monat der ersten Einspeicherung erhält Null, der nächste Monat 1 usw. Eine Änderung ist nur möglich, wenn man wieder ganz von vorne beginnt und alle Erst- und Folgeeinspeicherungen wiederholt.

Schnittstellendateien, die die ASS-Zeit in der Form JJMMTT anliefern, können in Arbeitsgebiete auf Monatsbasis eingespeichert werden, wobei dann über den Tag verdichtet wird (Addition der verschiedenen Tage eines Monats).

Schnittstellendateien, die die ASS-Zeit in der Form JJMM anliefern, können in Arbeitsgebiete auf Tagesbasis nicht eingespeichert werden.

Die Behandlung von BEWEGUNGswerten

Bewegungswerte können nur als Bewegung angeliefert werden. Die Zahlen aus der Schnittstelle werden unter dem in der Schnittstelle angegeben Zeitaspekt in der Summendatenbank abgelegt, evtl. auch aufaddiert. Nullen werden nicht gespeichert. Sie können Bewegungen auch noch nachträglich für bereits eingespeicherte Zeiträume nachliefern (ergänzen).

Die Behandlung von BESTANDswerten

Die Behandlung von Bestandswerten ist etwas schwieriger als die von Bewegungen. Ein Bestandswert gilt immer stichtagsbezogen. Einen neuen Stichtagsbestand erhalten Sie, wenn Sie einen alten Stichtagsbestand haben und die Änderungen, die sich bis zum neuen Stichtag ergeben haben, in der Schnittstelle anliefern.

Man nennt dies Fortschreiben von Beständen. Offensichtlich braucht die Bestandsfortschreibung einen "alten" Bestand. Das bedeutet für die Ersteinspeicherung von Bestandswerten, dass sie in der Form von Beständen angeliefert werden müssen (eine sogenannte Bestandsübernahme).

Beispiel:

Sie führen für den Januar 2000 eine Bestandsübernahme durch. Den Bestand für Februar erhalten Sie, wenn Sie die Änderungen, die im Laufe des Februars angefallen sind, in Form von Bewegungen anliefern. Technisch ist jedoch auch eine komplette Bestandsübernahme für den Februar möglich. Mischformen sind ebenso zulässig, etwa immer eine Bestandsübernahme im Januar, eine Fortschreibung durch Bewegungen für die restlichen Monate des Jahres, dann wieder Bestandsübernahme für den Januar des Folgejahres (weil eventuell die Befürchtung besteht, dass bei der Fortschreibung durch Bewegungen nicht garantiert werden kann, dass in der Schnittstelle immer alle Bewegungen richtig angeliefert werden können).

Wird die Kopf-Satzart 4 verwendet, so können Bestandswerte bei der ersten Einspeicherung von Summendaten in ein Arbeitsgebiet auch als Bewegung angeliefert werden. In diesem Fall wird ein "alter" Bestand (der eigentlich noch nicht existiert), der überall 0 ist, durch die Bewegungsanlieferung fortgeschrieben.

HINWEIS: Die Fortschreibung eines Bestandes in der Folgeeinspeicherung ist im allgemeinen deutlich billiger als eine regelmäßige Bestandsübernahme, weil die externe Schnittstelle bei Bewegungsfortschreibung in der Regel deutlich kleiner als der Gesamtbestand ist.

ANMERKUNG: Angenommen, dass ein Bestandswert bereits für ein ganzes Jahr, also von Januar bis Dezember eingespeichert ist. Jetzt wird eine Bewegung für April geliefert. Diese Bewegung wird als "vergessene" Bewegung interpretiert und in die Bestandszahlen der Monate April bis Dezember eingearbeitet. Die Bewegung habe den numerischen Inhalt 1. Dies erhöht dann den Bestand für April, Mai, ... , Dezember um 1. Will man jedoch erreichen, das sich nur der Bestand für April um 1 erhöht, so muss für Mai eine Bewegung mit -1 angeliefert werden. Dies saldiert sich dann für die Monate Mai, Juni, ... , Dezember zu 0.

6 Datenbankbeschreibungen

Es folgt die Beschreibung der ASS-Datenbanken - jedoch nur die logische Struktur. Die physikalische Struktur ist abhängig vom DB-Träger-System (DLI, ADABAS, ISAM, UDS). Sie ist Gegenstand einer individuellen Installation (vgl. Handbuch INSTALLATION).

Die Datenbanken Wertedatenbank, Schlüsseldatenbank und Steuerungsdatenbank sind Parameterdatenbanken. Ein immenser Vorteil der Speicherung in den Parameterdatenbanken besteht darin, dass Schlüssel und Werte zentral gespeichert und gepflegt werden (können) und somit Redundanzen vermieden werden.

6.1 Wertedatenbank

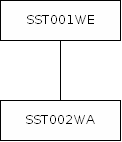

Beim Speichern eines Wertes in die Wertedatenbank legt ASS einen Satz (Segment) vom Typ SST001WE an.

Wird ein Wert in einem Arbeitsgebiet verwendet, so wird ein Satz (Segment) vom Typ SST002WA angelegt, der dem betreffenden Wert untergeordnet ist.

6.2 Schlüsseldatenbank

Die Schlüsseldatenbank hat folgende logische (hierarchische) Struktur:

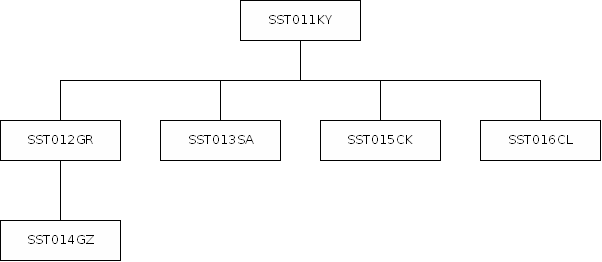

ASS legt für jeden Schlüssel, der in der Schlüsseldatenbank gespeichert wird, einen Satz (Segment) vom Typ SST011KY ab. Für jede Gruppierung eines Schlüssels wird ein Satz (Segment) vom Typ SST012GR gespeichert, der dem betreffenden SST011KY untergeordnet ist. Die Gruppenzugehörigkeiten, die ja eigentlich erst eine Gruppierung ausmachen, werden in Sätzen (Segmenten) vom TYP SST014GZ gespeichert. Für jede Gruppenzugehörigkeit wird ein Satz (Segment) vom Typ SST014GZ gespeichert und dem betreffenden SST012GR untergeordnet. Für jede Ausprägung eines Schlüssels, die in die Schlüsseldatenbank aufgenommen werden soll, wird ein Satz (Segment) vom Typ SST013SA gespeichert und dem betreffenden SST011KY untergeordnet.

In den Segmenten SST015CK und SST016CL legt ASS Schlüsselcaches an. In ihnen werden noch einmal die wichtigsten Informationen zu den Ausprägungen des übergeordneten Schlüssels aus SST011KY abgelegt. Dabei sind die Informationen noch einmal komprimiert worden. Außerdem werden in einem Segment mehrere Ausprägungen berücksichtigt.

SST015CK unterscheidet sich von SST016CL dadurch, dass in SST016CL mehr Informationen über die Ausprägungen enthalten sind als in SST015CK. Deswegen werden sie auch als kurzer und langer Schlüsselcache bezeichnet.

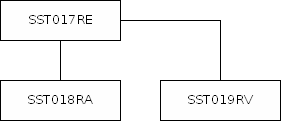

Ferner sind auf der Schlüsseldatenbank sogenannte Schlüsselrelationen abgespeichert (Beschreibung im Handbuch HST06 im Kapitel 6). Sie sind in den Segmenten SST017RE, SST018RA und SST019RV abgespeichert:

In SST017RE wird die Relation beschrieben: Hier stehen Relationsnummer, Relationsbezeichnung , Relationsabkürzung und Relationsart sowie die Schlüsselnummern der Schlüssel, auf die sich die Relation bezieht.

Die zur Relation gehörenden Kombinationen von Schlüsselinhalten dieser Schlüssel sind in Form ihrer internen Nummern in den Segmenten vom Typ SST018RA abgespeichert.

Schließlich bilden die Segmente SST019RV einen Verwendungsnachweis für die Relationen bzgl. der Schlüssel: Für jeden Schlüssel und jede Relation, in der der Schlüssel verwendet wird, legt ASS ein Segment ab.

6.3 Steuerungsdatenbank

Die Steuerungsdatenbank hat folgende logische (hierarchische) Struktur:

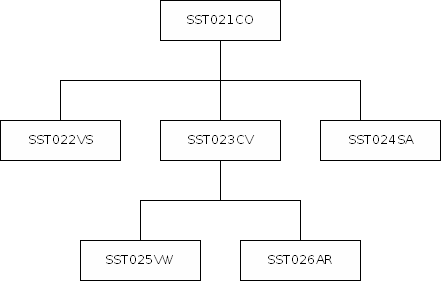

Für jedes Arbeitsgebiet, das definiert wird, wird ein

Satz (Segment) vom Typ SST021CO gespeichert. Die ein

Arbeitsgebiet ergänzenden Beschreibungen werden in den

betreffenden, SST021CO untergeordneten Sätzen (Segmenten)

gespeichert.

Für jeden verwendeten Schlüssel speichert ASS einen Satz

(Segment) vom Typ SST022VS.

Für jede Verdichtungsstufe wird ein Satz (Segment) vom Typ SST023CV gespeichert. Für jeden in einer Verdichtungsstufe verwendeten Wert, wird ein Satz (Segment) vom Typ SST025VW gespeichert und dem betreffenden SST023CV untergeordnet.

Für jede dem System bekannte Speicherungsart wird ein Satz vom Typ SST026AR in der Steuerungsdatenbank abgelegt und der betreffenden Verdichtungsstufe SST023CV untergeordnet (z. B. ausgelagerte Zeiträume).

Gibt es in einem Arbeitsgebiet einen Schlüsselausschluss, d. h. in dem betreffenden Arbeitsgebiet sind nicht alle Ausprägungen eines bestimmten Schlüssels gültig, die in der Schlüsseldatenbank gespeichert sind, so wird für jeden Schlüssel, für den ein Schlüsselausschluss definiert wird, ein Satz (Segment) vom Typ SST024SA angelegt. Im betreffenden SST024SA werden dann die zugelassenen Ausprägungen aufgezählt.

Schlussbetrachtung zu Schlüsselausprägungen

ASS speichert alle gültigen Ausprägungen, die ein Schlüssel überhaupt annehmen kann (über alle Arbeitsgebiete) in der Schlüsseldatenbank (SST013SA). Die Menge der zulässigen Ausprägungen innerhalb eines Arbeitsgebiets ist dann eine Teilmenge aller möglichen Ausprägungen.

In der Steuerungsdatenbank wird gespeichert, welche Ausprägungen der Gesamtmenge in diesem Arbeitsgebiet gültig sind (SST024SA). Sollen alle Ausprägungen eines Schlüssels im betreffenden Arbeitsgebiet gültig sein, so dürfen für diesen Schlüssel keine Sätze SST024SA angelegt werden. Wenn es solche Angaben zu einem Schlüssel gibt, der hierarchisch untergeordnete Schlüssel hat, so sind implizit auch alle untergeordneten Ausprägungen im betreffenden Arbeitsgebiet gültig.

Werden nun mehrere Arbeitsgebiete zusammen betrachtet (z. B. eine Auswertung über mehrere Arbeitsgebiete gemeinsam), so sind die Ausprägungen eines Schlüssels gültig, die in mindestens einem der betrachteten Arbeitsgebiete gültig sind (Vereinigungsmenge). Es ergeben sich weiterhin Konsequenzen für die Folgeeinspeicherung, das Sichern von Arbeitsgebieten und außerdem für

Schlüsselgruppierungen :

Gibt es zu einer Schlüsselgruppierung eines Schlüssels ausgeschlossene Ausprägungen, so bleiben bei der Listerzeugung alle ausgeschlossenen Ausprägungen unberücksichtigt. Wurde eine Ausprägung unterdrückt, nach der eine Zwischensummenbildung gewünscht wurde, so entfällt zusätzlich diese Zwischensummenbildung.

6.4 Summendatenbanken

Die Menge der verwendeten Schlüssel eines Arbeitsgebiets legt die Struktur der Schlüsseltabelle der zugeordneten Summendatenbank fest. Die Menge der verwendeten Werte eines Arbeitsgebiets legt analog die Struktur der Wertetabelle der zugeordneten Summendatenbank fest.

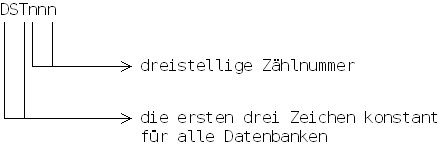

Die Summendatenbanken sind ganz einfache Datenbanken mit nur einem Satztyp (Segmenttyp). Die Sätze haben einen festen und einen variablen Teil und sind somit insgesamt variabel lang. Die Sätze haben einen eindeutigen Schlüssel, mit dessen Hilfe ein Direktzugriff auf einen Summensatz möglich ist.

Pro Arbeitsgebiet wird eine Summendatenbank angelegt. Sie enthält stets einen Kopfsatz und n Summensätze.

Abhängig vom Arbeitsgebiet hat der Schlüssel folgenden Aufbau:

- Verdichtungsstufennummer BIN FIXED(15) (Halbwort)

- Schlüsseltabelle

Anzahl Elemente = Anzahl verwendeter Schlüssel des Arbeitsgebietes. - Wertetabelle

Anzahl Elemente = variabel, abhängig von in der Verdichtungsstufe verwendeten Werten und gespeicherten Zeiten.

Verdichtung auf Ebene der Schlüsselausprägungen:

Ein Summensatz einer Verdichtungsstufe wird nur dann physikalisch abgespeichert, wenn in der Wertetabelle mindestens ein Wert mit Werteinhalt ungleich Null existiert.

Verdichtung der Werte:

Es werden zwei Wertearten unterschieden, Bestandswerte und Bewegungswerte (vgl. Kap. 2.1). Bewegungen werden nur dann abgespeichert, wenn sie einen von Null verschiedenen Inhalt haben. Bestände werden erst ab dem Zeitpunkt gespeichert, wenn sie zum ersten Mal einen von Null verschiedenen Inhalt haben. Ein weiterer Bestandswert wird erst dann mit seinem neuen Inhalt abgelegt, wenn er sich zum zeitlich davorliegenden Inhalt geändert hat.

6.4.1 Interner Satzaufbau der Verdichtungsstufen

Jeder logische Satz einer Verdichtungsstufe besteht aus dem fixen

und variablen Teil. Der fixe Teil enthält die

Verdichtungsstufennummer und sämtliche verwendete Schlüssel des

Arbeitsgebiets. Der variable Teil enthält die Werte. Der fixe Teil

ist der primäre Schlüssel der Datenbank.

Der erste Satz ist der Kopfsatz mit der nicht möglichen

Verdichtungsstufennummer 0 und der restliche Teil des fixen Teils

ist low value. Der variable Teil hat den folgenden Aufbau:

EDATUM JJMMTT

ADATUM JJMMTT

AGNR Halbwort, Arbeitsgebietsnummer

CARVERS Halbwort, Versionsnummer

CSDAT JJMMTTHH, Versionsdatum

CELET1 JJMM, Datum der letzten Einspeicherung

Die folgenden Sätze sind die Summensätze. Die ersten zwei Bytes enthalten die Verdichtungsstufennummer als Halbwort und danach die Schlüssel. Ein Schlüsseleintrag belegt KEINL Bytes. Es werden dort die verdichteten Schlüsselinhalte (Zählnummern) gespeichert.

Normale Verdichtungsstufen

(weder Schlüsselreihenfolge noch -relation):

Die Schlüssel sind entsprechend Hierarchienummer und Hierarchiestufe

(verwendete Schlüssel) sortiert. Schlüssel, die in der

Verdichtungsstufe mit 1 gekennzeichnet sind, enthalten als

Inhalt konstant high value.

Gedrehte Verdichtungsstufen

(Verdichtungsstufen mit individueller Schlüsselreihenfolge):

Die verdichteten Schlüsselinhalte werden in der Reihenfolge

hinter der Verdichtungsstufennummer abgelegt, wie es in der

ST06 vorgegeben wurde. Der Rest des fixen Teiles wird mit

high value aufgefüllt.

Index-Verdichtungsstufen (Schlüsselrelation):

Hinter der Verdichtungsstufennummer werden die verdichteten

Schlüsselinhalte der maximal 10 angegebenen Schlüssel abgelegt

und zwar in der Reihenfolge, wie in der ST06 vorgegeben.

Der Rest des fixen Teiles wird mit high value aufgefüllt.

Normale Verdichtungsstufen und Schlüsselreihenfolgen enthalten immer den variablen Teil, während er bei Schlüsselrelationen immer leer ist.

Ein Werteeintrag ist vier bis elf Bytes lang. Das erste Byte

enthält die relative Wertenummer (CWNRRE), die nächsten 10 Bits

das relative Datum und die nächsten 6 Bits sind konstant

low value. Das Datum ist wie folgt kodiert: die niederwertigen

8 Bits gefolgt von den höherwertigen zwei Bits. Es werden die

Monate nach dem Datum der ersten Einspeicherung (CEERS1) gezählt,

beginnend mit 0. Bei Arbeitsgebieten auf Tagesbasis werden die

letzten 5 Bits des 2. Datumsbyte's genutzt. Es werden die

Tage von 1 bis 32 des betreffenden Monats abgelegt, und zwar

binär von 0 bis 31 (B'00000' bis B'11111').

Die ersten drei Bits des vierten Bytes geben die Anzahl

der folgenden Bytes an. Das nächste Bit ist das Vorzeichen

und der restliche Teil enthält den Inhalt im Zweierkomplement.

Die Werteeinträge sind sortiert nach Nummer und Datum (chronol.).

Es gibt einen Unterschied zwischen Bestands- und Bewegungswerten. Bewegungswerte werden nur gespeichert, wenn der zugehörige Werteinhalt ungleich 0 ist. Bestandswerte werden nur gespeichert, wenn sich der Werteinhalt zum zeitlich davorliegenden Inhalt verändert hat.

6.5 Bibliothek für Listanforderungen

Die Datenbank für Listanforderungen ist eine ganz einfache Datenbank mit nur einem Satztyp (Segmenttyp). Alle Sätze sind gleich lang.

Diese Datenbank enthält Listanforderungen und Formeln. Es gibt folgende Arten von Listanforderungen/Formeln, im folgenden auch Bibliotheken genannt:

- Sichergestellte Listanforderungen

- Listanforderungen für einmalige Auswertung

- Listanforderungen für periodische Auswertungen

- installationsabhängige Bibliotheken für periodische bzw. einmalige Auswertungen

- Formeln

- Wertegruppierungen

- Schlüsselgruppierungen

- Relationsgruppierungen

- Parametergruppierungen

- Parameterfilter

- Umbuchungsanweisungen

Eine Listanforderung bzw. Formel wird als ein Bibliothekselement bezeichnet.

Jedes Bibliothekselement besteht aus einem Kopfsatz und n Folgesätzen. Der Kopfsatz enthält die allgemeinen Daten wie Erstelldatum, Datum letzte Ausführung usw. In den Folgesätzen werden die eigentlichen Listanforderungen in formatfreier Sprache abgelegt.

6.6 SPA-Datenbank

Die SPA-Datenbank ist eine reine Arbeitsdatenbank, die nur in IMS-Umgebung und UTM-Umgebung existiert.

Die Transaktion ST31 (Listanforderung) braucht je nach Dialogsituation einen vergleichsweise großen Datenbereich, wo die eine Listanforderung beschreibenden Daten oder die Daten einer ONLINE-Statistik zwischengespeichert werden. Hierfür wird die SPA-Datenbank benutzt (man kann sie sich vereinfacht als logische Fortsetzung der IMS-SPA oder des UTM-KB vorstellen).

Je nach Dialogsituation werden die erforderlichen Sätze (0 bis n Stück) zu Beginn eines Dialogschritts aus der SPA-Datenbank gelesen bzw. am Ende eines Dialogschrittes in die SPA-Datenbank geschrieben.

7 Analyse eines Arbeitsgebietes

7.1 Zielsetzung des Kapitels

Dieses Kapitel soll - ausgehend von den ASS-Grundbegriffen - Ansätze und Vorschläge aufzeigen, die dem ASS-Anwender auf der Suche nach dem für ihn richtigen Arbeitsgebiet und den dazu passenden Komponenten hilfreich sein können.

Ein großer Vorzug von ASS besteht darin, dass es dem Anwender bei der Gestaltung eines Arbeitsgebietes hinsichtlich des Volumens und der inhaltlichen Zusammensetzung der Daten enorme Freiheiten bietet. Diese Freiheiten müssen vom ASS-Anwender genutzt werden, um sein Arbeitsgebiet möglichst genau an die Gegebenheiten und Bedürfnisse seines Unternehmens anzupassen. Je exakter diese Abstimmung getroffen wird, desto erfolgreicher wird die Arbeit mit ASS. Daher kommt bei der Anlage eines Arbeitsgebietes der der eigentlichen Definition vorausgehenden Analysearbeit entscheidende Bedeutung zu. Wir können an dieser Stelle infolge der eben angesprochenen Gestaltungsmöglichkeiten und der erforderlichen Berücksichtigung der Situation des jeweiligen Anwenders kein Patentrezept geben.

Die im folgenden beschriebenen Wege zur Einrichtung eines Arbeitsgebietes können nur Entscheidungshilfen sein, die keinesfalls Anspruch auf Ausschließlichkeit oder Vollständigkeit erheben.

Die technische Seite, wie ein Arbeitsgebiet mittels Online-Dialog ST06 einzurichten ist, wird im Handbuch 'Einrichten eines Arbeitsgebietes' ausführlich beschrieben.

7.2 Komponenten des ASS-Konzepts

Aus der Analyse verschiedener Statistiken ergeben sich folgende

drei Faktoren, die in jeder statistischen Information anzutreffen

sind:

In jeder Statistik wird ein Zeitbezug ausgedrückt, um den

Zeitpunkt oder Zeitraum zu präzisieren, für den die

statistische Aussage Gültigkeit hat. Von wesentlichem Interesse

sind naheliegenderweise bei jeder statistischen Information die

wert-, mengen- oder größenbezogenen Daten. Schließlich

beinhalten Statistiken noch beliebig viele Selektions- oder

Gruppierungsbegriffe, über die eine Aufteilung beziehungsweise

Zusammenfassung der eben genannten numerischen Kategorien erzielt

wird. Ein kleines Beispiel soll dies verdeutlichen:

Beispiel

In der Geschäftsstelle Hannover waren im ersten Halbjahr 2000 70 Auszubildende beschäftigt, davon sind 30 weiblich.

Bei der Analyse der oben angesprochenen Faktoren ist unschwer der Zeitraum 'erstes Halbjahr 2000' zu erkennen. Etwas schwieriger ist die Einstufung unter die übrigen Faktoren. Die Zahlen 70 und 30 präzisieren Mengen, die mit dem Begriff ANZAHL AUSZUBILDENDER' überschreibbar sind. 70 ist die Gesamtzahl der Auszubildenden, 30 eine Auswahl aus der Gesamtzahl, die über den allgemeinen Begriff GESCHLECHT und dessen konkreten Inhalt WEIBLICH erzielt wird. Analog könnte man über den Begriff GESCHLECHT eine weitere Auswahl aus der Gesamtzahl von 70 treffen, wenn statt WEIBLICH jetzt der Inhalt MAENNLICH genommen wird. Es ergibt sich dann die Zahl männlicher Auszubildender in der Geschäftsstelle Hannover im ersten Halbjahr 2000. Zielt man nur auf die Gesamtzahl aller Auszubildender ab, so wird der Selektionsbegriff GESCHLECHT einfach aus der statistischen Anforderung herausgenommen. Am Datenbestand und somit an der numerischen Größe ANZAHL AUSZUBILDENDER ändert diese Maßnahme nichts. Es sind weiterhin 30 weibliche und 40 männliche Auszubildende. Diese Zahlen können aus den vorhandenen Daten durch die Aufnahme des Selektionsbegriffes GESCHLECHT und die Inhalte MAENNLICH und WEIBLICH jederzeit geliefert werden.

Nur der von der Statistik betrachtete Ausschnitt hat sich geändert. Der nun fehlende Begriff GESCHLECHT führt zu einer Zusammenfassung. Betrachten wir dieses kleine Statistik-Beispiel aus der Warte der Unternehmensleitung, die auch mit Personalfragen der Geschäftsstellen München und Hamburg konfrontiert ist, so ist leicht vorstellbar, dass die bisher gezeigte statistische Auswertung auf Geschäftsstellenebene nicht ausreicht.

Der verantwortliche Personalfachmann möchte vielleicht zusätzlich erfahren, wieviele Auszubildende das Unternehmen insgesamt hat, und wieviele davon weiblichen oder männlichen Geschlechts sind. Es muss also noch ein weiterer Begriff gefunden werden, über den bei Bedarf nach einer oder mehreren Geschäftsstellen selektiert werden kann, bzw. über dessen Ausklammerung in Statistiken eine Zusammenfassung aller Geschäftsstellen erreicht werden kann. Als umfassenden Begriff könnte man sich GESCHAEFTSSTELLEN vorstellen, konkrete Inhalte dazu wären z. B. Hamburg, Hannover und München. Alle diese bisher analysierten Komponenten und Wesensmerkmale statistischer Aussagen finden sich im ASS-Konzept wieder. Es sind im wesentlichen drei Komponenten:

- die Komponente ZEIT

- die Komponente WERT

- die Komponente SCHLUESSEL

Soll ASS die Beziehung zu den im Beispiel gebrauchten Begriffen herstellen, so ist mit ZEIT der dort angesprochene Zeitraum- oder Zeitpunktbezug der statistischen Aussage gemeint. Als WERT im Sinne von ASS sind die mengen-, wert- und größenbezogenen Statistikdaten zu verstehen, z. B. ANZAHL AUSZUBILDENDER. Werte sind somit Daten, die ein Mess-, Zähl- oder Schätzergebnis wiedergeben. Werte besitzen eine tatsächlich ausgedrückte oder nur gedachte Wertedimension, z. B. DM, Stück, Liter, Personen usw., nach der sie zu interpretieren sind.

SCHLUESSEL hingegen sind abstrakte Begriffe, die mehrere konkrete Inhalte zusammenfassen. Über diese Schlüssel und ihre Inhalte kann in der oben gezeigten Weise eine Selektion bzw. Zusammenfassung der Werte einer Anforderung vorgenommen werden. Im ASS-Sprachgebrauch sind die konkreten Schlüsselinhalte SCHLUESSELAUSPRAEGUNGEN oder einfach AUSPRAEGUNGEN. Das obige Beispiel enthält folgende Schlüssel und Ausprägungen:

| Schlüssel | Ausprägungen |

|---|---|

| GESCHLECHT | WEIBLICH |

| MAENNLICH | |

| GESCHAEFTSSTELLE | HAMBURG |

| HANNOVER | |

| MUENCHEN |

Im Gegensatz zu den Werten stellen Schlüssel und Ausprägungen keine Größen dar, mit denen man Rechenoperationen durchführt, auch wenn die Ausprägungen eines Schlüssel durchaus numerischen Inhalt haben können. Es macht wohl Sinn, zum Beispiel die Zahl männlicher und weiblicher Auszubildender zu addieren, um so die Gesamtzahl zu erhalten. Doch es ist kaum sinnvoll, die numerischen Ausprägungen des Schlüssels POSTLEITZAHL z. B. 80333, 57518 und 40710 aufzuaddieren oder irgendwelche Rechenoperationen mit den Ausprägungen eines Schlüssels JAHRGANG z. B. 1970, 1971 durchzuführen.

Es ist in der ASS-Statistikauswertung zwar möglich, eine Summenformel '1970' + '1971' anzufordern. Doch in diesem Fall wird keineswegs eine Summierung der Ausprägungen vorgenommen. Vielmehr werden die zu den Ausprägungen gespeicherten Werte addiert. Im Gegensatz zu den Werten stellen Schlüssel, auch wenn ihre Inhalte Zahlen sind, keine numerischen Größen dar, die in erster Linie auf ihre Mess- oder Zählbarkeit abzielen. Schlüssel und Schlüsselausprägungen verkörpern Kriterien, nach denen ein an sich gleichbleibender Gesamtbetrag eines Wertes in - je nach Umfang der gewünschten Schlüssel und Ausprägungen - verschieden viele und verschieden große Teilmengen aufgeteilt wird.

Die bisher aufgeführten ASS-Komponenten liessen sich durchwegs aus bestehenden Statistiken ableiten. Das ARBEITSGEBIET stellt nun eine Komponente dar, die in anderen Statistiken nicht anzutreffen ist.

7.3 Vorgehensweisen zur Ermittlung des benötigten Arbeitsgebietes

Der Begriff des Arbeitsgebietes ist ASS-spezifisch. Und oft ist die Herleitung einer solchen Einheit kompliziert. Als Erstes bietet sich das bisher praktizierte Gliederungsprinzip als Ausgangspunkt an. Erscheinen die hier auftretenden Einheiten für eine Zuordnung auf ASS-Arbeitsgebiete geeignet, so ist die Festlegung der gewünschten Arbeitsgebiete einfach.

Jedoch ist eine kritiklose Übernahme bisher gepflegter Strukturen auf das ASS-Arbeitsgebiets-Konzept nicht immer zu empfehlen. Eventuell ist es besser, bisher aus technischen Gründen oder wegen der Zuständigkeiten getrennt gehaltene, statistische Einheiten unter einem Arbeitsgebiet zusammenzufassen.

So ist die Pflege der Daten wesentlich einfacher zu handhaben,

ohne dass auf irgendwelche bisher gebrauchten Statistiken

verzichtet werden muss oder dass irgendeine Beeinträchtigung

der Zuständigkeiten in Kauf genommen werden muss.

Erscheint die Ableitung der ASS-Arbeitsgebiete aus den bisher

gepflegten Strukturen des jeweiligen Statistikwesens nicht

sinnvoll, so kann alternativ bei der Einteilung der Arbeitsgebiete

die Situation des Unternehmens als Grundlage dienen.

Eventuell können die betriebliche Struktur oder die im Unternehmen

repräsentierten Sparten einen Lösungsansatz bieten.

Führt auch dieser Weg zu keinem brauchbaren Ergebnis, so bietet

sich an, aus der Art der gewünschten Statistiken geeignete

Arbeitsgebiete abzuleiten.

So könnten Arbeitsgebiete erschlossen werden, die alles vereinen,

was z. B. mit Verkaufsstatistiken oder Schadenstatistiken

zusammenhängt.

Außerdem könnte die Einteilung in Arbeitsgebiete über die Art der Werte vorgenommen werden: Das Resultat wäre ein Arbeitsgebiet, das nur Bewegungswerte aufnimmt und daher auf Bewegungsstatistiken abzielt. Ein zweites Arbeitsgebiet könnte analog dazu Bestandsstatistiken zum Inhalt haben.

7.4 Vorgehensweisen zur Ermittlung von Schlüsseln und Werten

Zwei Vorgehensweisen sind denkbar:

Die erste Methode sieht vor, dass man vom Primärdatenbestand

ausgeht und daraus alle irgendwie als Schlüssel oder Werte

denkbaren Kategorien übernimmt. Auf diese Weise wird jedes

Risiko vermieden. Statistiken, die vielleicht jetzt noch nicht

gebraucht werden, können später jederzeit hinzugenommen

werden. Denn bei der Auswahl der Schlüssel und Werte wird das

gesamte Statistikwesen berücksichtigt und nicht nur die Belange

einiger, im Augenblick geplanter, statistischer Anforderungen.

Diese Methode ist wegen dieses Sicherheitsaspektes vor allem

am Anfang der Beschäftigung mit ASS zu empfehlen, wenn die

Zusammensetzung der aus dem Arbeitsgebiet zu beziehenden

Statistiken noch nicht genau feststeht.

Aber der Speicherplatzaufwand ist in diesem Fall relativ hoch.

Mit der Erfahrung aus dem Praxiseinsatz kann aber später leicht

festgestellt werden, welche Schlüssel- und Wertedefinitionen nun

völlig überflüssig sind und somit nur unnötig Speicherplatz

verbrauchen. Eine Löschung solcher nicht gebrauchter Begriffe