0 Einleitung

0.1 Überblick

Dieses Handbuch befasst sich mit dem Funktionsumfang und der Handhabung des ASS-Security-Managers ST09.

Dieser liegt als Transaktion ST09, als Client ST19 (da handhabungsähnlich im folgenden auch ST09 genannt)

und als Webapplikation Web-ST09 vor. Der Client ist aus Sicherheitsgründen

standardmäßig nicht installiert (siehe Handbuch Installation Kapitel 7.2.6).

In der ST09 lassen sich für jeden Anwender ASS-Benutzer erstellen und mit Berechtigungsprofilen

versehen. Zusätzlich kann pro Berechtigungsprofil tageszeitabhängig die zulässige Anzahl von Summendatenbank-Zugriffen

für ONLINE-Auswertungen geregelt werden.

Desweiteren können PC-Empfänger, sowie E-Mail-Empfänger und

E-Mail-Verteiler (also eine Menge von E-Mail-Empfängern) definiert

werden.

0.2 Das ASS-Security-Konzept

Die Berechtigungsvergabe im ASS ist dreistufig aufgebaut. Die erste Stufe nehmen dabei die Security-Master ein. Diese sind in der Datei SST1138 definiert. Die einzige Aufgabe der Security-Master ist die Verwaltung von ST09-Benutzern, welche die zweite Stufe einnehmen. Diese verfügen über den restlichen Funktionsumfang der ST09, können also unter anderem ASS-Benutzer und Berechtigungsprofile erstellen und bearbeiten. ASS-Benutzer stellen dabei die dritte Verwaltungsstufe. Sie beinhalten Berechtigungsprofile und repräsentieren die Anwender. Da das ASS letztendlich anhand von Berechtigungsprofilen den zur Verfügung gestellten Funktionsumfangs bestimmt, können diese auch als Repräsentation der ASS-Anwender benutzt werden.

1 Varianten der Pflege von ASS-Securitybeständen

Für den Aufbau und die Pflege der entsprechenden Securitydatenbestände, in denen die Berechtigungsinformationen gespeichert werden, sind zwei Verfahren möglich:

- Bereits bestehende, ASS-fremde Securitydaten werden um die entsprechenden ASS-Berechtigungsinformationen erweitert. Diese Informationen werden über ein spezielles, vom Anwender zu erstellendes Umsetzprogramm den ASS-Programmen in Security-Tabellen übergeben. Diese Tabellen weisen einen einheitlichen Aufbau auf, der im INCLUDE-Member SST2034 beschrieben wird.

- Für die ASS-Anwendungen werden eigene Securitybestände aufgebaut, die als unabhängige ASS-Datenbank geführt werden. Zur Pflege dieser Daten steht mit der Transaktion ST09 ein spezieller Dialog zur Verfügung. Der Zugang zu diesem Dialog sollte systemseitig über die Vergabe einer Transaktionsberechtigung gesteuert werden.

2 Möglichkeiten der Verarbeitung in der Transaktion ST09

Die Transaktion ST09 erfüllt folgende Funktionen:

- Für jeden Anwender kann ein Berechtigungsprofil erstellt (siehe Kap. 2.1) bzw. können mehrere Berechtigungsprofile zu einem ASS-Benutzer (siehe Kap. 2.5) zusammengefasst werden.

- Für jedes Berechtigungsprofil kann tageszeitabhängig die zulässige Anzahl von Summendatenbank-Zugriffen für ONLINE-Auswertungen (Kommando STAT in der Transaktion ST31, Maske VS101) geregelt werden. Hiermit bietet sich z.B. die Möglichkeit, die ONLINE-Rechnerbelastung des ASS-Systems zu Spitzenzeiten geeignet zu regulieren (siehe Kap. 2.2).

- Im Rahmen des Verteil-Konzepts können PC-Empfänger (siehe Kap. 2.3) definiert werden.

- Um ASS-Statistiken per E-Mail zu versenden, können E-Mail-Verteiler (siehe Kap. 2.5) definiert werden. Diese können aus mehreren E-Mail-Empfängern (siehe Kap. 2.4) bestehen.

- Security-Master können ST09-Benutzer erstellen und bearbeiten.

2.1 ASS-Berechtigungsvergabe

Bei der Vergabe von Berechtigungen zu einem bestimmten Themenbereich können im allgemeinen zwei Arten der Beschreibung angewandt werden. Man zählt entweder alle zugelassenen oder alle nicht zugelassenen Elemente auf. Derartige Regeln bilden im ASS ein sog. "Berechtigungsprofil".

ASS sieht Berechtigungsregelungen hinsichtlich der im folgenden beschriebenen Einheiten der ASS-Datenbasis und ASS-Programmfunktionen vor:

-

Arbeitsgebiet

Über bis zu 20 Nummernintervalle können, je nach gewählter Beschreibungsart, zugelassene bzw. ausgeschlossene Arbeitsgebiete beschrieben werden. Soll z.B. nur eine Regelung für das Arbeitsgebiet 1 getroffen werden, so lautet das entsprechende Intervall von 1 bis 1. Mit einem Intervall 10 - 15 wird eine Berechtigungsregelung für die Arbeitsgebiete 10, 11, 12, 13, 14 und 15 erreicht. -

Schlüssel

Es können bis zu 160 Intervalle von zugelassenen bzw. ausgeschlossenen Schlüsselausprägungen definiert werden. Dabei wird die interne, aufsteigende Sortierreihenfolge von Schlüsseln und Ausprägungen in der Schlüsseldatenbank zugrundegelegt. Von einer solchen Intervallsangabe sind also alle Ausprägungen und somit auch Schlüssel betroffen, die zwischen dem durch Schlüsselnummer und Ausprägungsinhalt markierten Bereichsanfang und dem ebenso beschriebenen Intervallsende liegen. Da Schlüssel- und Relationseinträge auf demselben Datenbanksegement gespeichert werden, darf die Gesamtzahl der Einträge beider Kategorien 160 nicht übersteigen.

Mit einem Intervall 10 AAAA - 15 ZZZZ werden Berechtigungen für die Ausprägungen des Schlüssels 10 vergeben, deren Inhalt größer oder gleich AAAA ist. Außerdem werden davon sämtliche Ausprägungen der Schlüssel 11, 12, 13 und 14 erfasst. Vom Schlüssel 15 sind alle Ausprägungen betroffen, deren Inhalt kleiner oder gleich ZZZZ ist. Soll eine bestimmte Gruppe von Ausprägungen eines Schlüssels angesprochen werden, so kann statt eines Intervalls auch eine Ausprägungsmaskierung angegeben werden.

Beispiel: 10 ?1?????????? - 0

Es werden Inhalte des Schlüssels 10 erlaubt bzw. verboten, die an der zweiten Stelle eine '1' haben. Bei der BIS-Angabe wird in diesem Fall die Schlüsselnummer auf 0, das Inhaltsfeld auf LOW gesetzt, um ASS das Auftreten einer Maskierung anzuzeigen. -

Werte

Über bis zu 60 Nummernintervalle können, je nach gewählter Beschreibungsart, zugelassene bzw. ausgeschlossene Werte beschrieben werden. Mit einem Intervall 1 - 80 werden alle Werte angesprochen, deren Wertenummer in diesem Bereich liegen. -

Eingespeicherte Zeiträume

Es können bis zu 20 Intervalle von VON-BIS-Zeitangaben der Form JJMM - JJMM angegeben werden, für die ein Anwender berechtigt bzw. nicht berechtigt ist. -

Namen

Über bis zu 370 Namensintervalle für Anforderungen, Anwendungen, Formeln, ST31-Gruppierungen und Umbuchungselemente können aufgrund ihrer Bezeichnung zugelassene bzw. ausgeschlossene Anforderungen, Formeln, etc. definiert werden. In den entsprechenden Bibliotheken gespeicherte Elemente, für die wegen dieser Festlegungen keine Berechtigung besteht, bleiben für den betreffenden Anwender verborgen. Ebenso wie bei Schlüsselausprägungen, kann hier auch mit einer ?-Maskierung gearbeitet werden. Werden zugelassene Elemente aufgezählt, so besteht zusätzlich die Möglichkeit für einzelne Namen oder für durch Fragezeichen maskierte Namen eine reine Leseberechtigung zu vergeben. Hierzu wird im rechten Teil des Namensintervalls LESEN eingetragen. Entsprechende Anforderungen, Formeln, etc. können dann zwar gelesen oder ausgeführt, jedoch nicht modifiziert werden. Die Angaben bei den Namensintervallen können jeweils auf eine bestimmte Bibliothek eingeschränkt werden, oder sich auf alle Bibliotheken beziehen (Angabe von ALLE_BIB).

Bei ST31-Gruppierungen ist das folgende zu beachten: Der Name einer ST31-Gruppierung besteht aus einer fünfstelligen Nummer (die Schlüsselnummer, auf die sich die Gruppierung bezieht) gefolgt von bis zu 7 (installationsabhängig auch 8, s. HINSTALL) weiteren Zeichen. Eine Namensberechtigung ist in diesem Fall dann vorhanden, wenn entweder eine Berechtigung für die letzten 7 (bzw. 8) Zeichen vorliegt oder aber für die Schlüsselnummer konkateniert mit den letzten 7 (bzw. 8) Zeichen. -

Muss-Schlüssel

Ein Muss-Schlüssel stellt einen Schlüssel dar, den der Benutzer des Berechtigungsprofils anfordern muss, sofern der Schlüssel im jeweiligen Arbeitsgebiet verwendet wird. Es können bis zu 11 Muss-Schlüssel vereinbart werden. Diese werden gleichzeitig mit den sonstigen Berechtigungsregelungen (s.u.) eingegeben.

Die Vereinbarung eines Muss-Schlüssels hat zur Folge, dass der ASS-Benutzer keine Daten sichten kann, in denen der betreffende Schlüssel verdichtet ist. Sind gleichzeitig geeignete Ausprägungen des Schlüssels nicht zugelassen, so kann damit z.B. verhindert werden, dass der ASS-Benutzer den Gesamtbestand des Unternehmens ermitteln kann. -

Startanwendung

Über einen Direktaufruf aus ASS-Excel oder ASS-Internet ist es möglich, eine bestimmte Anwendung auszuführen, ohne dabei erst in die Anwendungsauswahlmaske zu verzweigen und diese dort auszuwählen. Die Nummer dieser "Startanwendung" muss beim Direktaufruf angegeben werden, es gibt aber auch die Möglichkeit, diese für jedes Berechtigungsprofil individuell festzulegen, indem bei den sonstigen Berechtigungsregelungen (s.u.) unter "STARTANW" eine Anwendungsnummer angegeben wird.

Wird beim Direktaufruf die Anwendungsnummer 0 angegeben, so wird die hier hinterlegte Startanwendung aufgerufen (siehe Kap. 3.3.2). Somit muss nicht für jeden ASS-Benutzer ein eigener Direktaufruf programmiert werden.

Achtung: Es darf pro Berechtigungsprofil (incl. aller Unterprofile!) nur eine Startanwendung definiert sein, sonst kommt es beim Aufruf zum Fehler. -

Sonstige Berechtigungsregelungen

Es können bis zu 40 Intervalle definiert werden, die jeweils einen mehr oder weniger großen Ausschnitt der unten aufgeführten Regelungen umschreiben. Diese einzelnen Punkte der sonstigen Privacy-Behandlung werden über ihre beiden Kennzeichen angesprochen. So ermöglicht bzw. verbietet z.B. das Intervall AA-BB die Auswertung über noch nicht freigegebene Zeiträume und das Sicherstellen von Anforderungen in die Anforderungsbibliotheken E und P.

Folgende ASS-Funktionen können über sonstige Berechtigungsregelungen angesprochen werden (In Klammern sind die jeweiligen Kennzeichen aufgeführt):- (AA) Auswertungen über nicht freigegebene Zeiträume (NMAXDAT)

- (AB) Auswertungen über nicht freigegebene Zeiträume, obwohl sie via ZEIT-MIN oder ZEIT-MAX gesperrt sind (siehe Handbuch Installation, ZEIT-MAX-REDUZIEREN).

- (AS) Nicht eingespeicherte Schlüssel bei den möglichen Schlüsseln anbieten (ST31, AXCEL).

- (BA) Sicherstellen von einmalig auszuführenden Listanforderungen

- (BB) Sicherstellen von einmalig und periodisch auszuführenden Listanforderungen

- (BC) Anzeige einer Statistik im Dialog (STAT)

- (BD) Berechtigung für alle Kommandos in der Maske VS101. Existieren weitere Berechtigungen für LIST, STAT oder ENDE, so werden diese durch BD jedoch nicht übersteuert.

- (BE) Berechtigung für Änderungen in der Maske VS101. Wenn Berechtigung für BD existiert, dann existiert sie auch implizit für BE.

- (BF) Berechtigung für ZE, KS, ZS, SS und WZ. Dort aber nur für Änderung von Ausprägungen bzw. Zeitangaben. Wenn Berechtigung für BD existiert, dann existiert sie auch implizit für BF.

- (BL) Listanzeige einer Statistik im Dialog (LIST) Ob die Berechtigung für LIST generell überprüft werden soll, wird im installationsabhängigen Include SST2083 festgelegt.

- (BX) Berechtigung für das Kommando PD (Parameter definieren). Die Prüfung gegen BX wird nur durchgeführt, wenn sie im installationsabhängigen Include SST2110 aktiviert ist. Andernfalls gelten die Regelungen von BD, BE bzw. BF.

- (BY) Diese Angabe ist veraltet und hat keine Auswirkungen mehr. Sie bezog sich auf das ST31-Kommando PC (Statistik im PC-Format), welches nicht mehr unterstützt wird.

- (CC) Berechtigung für ändernde Zugriffe auf die Anforderungsdatenbank

- (CF) Nur für Axcel: Die Formatierungen einer Anforderung können geändert und gespeichert werden, auch wenn die Berechtigungen zum Bearbeiten (ZZ, BD u.Ä.) und Speichern (CC) nicht vorhanden sind. Um in die Formvorgabe zu gelangen, muss die Berechtigung (BC) vorhanden sein.

- (CS) Mit der eigenen Security-Id sichergestellte Anforderungen dürfen überschrieben bzw. gelöscht werden

- (DD) Erfassung/Änderung von Vorgabewerten im Dialog

- (EP) Erfassung/Änderung von Empfängern und Empfängerlisten zu einer Anforderung

- (EX) Berechtigung, um einer Anforderung einen E-Mail-Verteiler zuzuordnen.

- (FL) Berechtigung zum Lesen aller Formeln

- (FO) Berechtigung für alle Formelnamen (nur Lesen), wenn berechtigt für (CC), dann auch Schreibberechtigung für alle Formelnamen.

- (FS) Berechtigung für das Schreiben von Formeln, für deren Namen man bei den Namensintervallen berechtigt ist. Die Berechtigung (CC) zusammen mit (FO) berechtigt zum Schreiben aller Formeln.

- (GL) Berechtigung für das Lesen aller Gruppierungen der ST31.

- (GS) Berechtigung für das Schreiben aller Gruppierungen der ST31. Die Prüfung auf Namenberechtigung wird hierdurch übersteuert. Wenn Berechtigung für GS existiert, dann existiert sie auch implizit für GL.

- (H?) Alle mit 'H' beginnenden Einträge sind reserviert für den User-Exit MCL0697.

- (LA) Lesen des Anforderungsprotokolls auf der Berichtsdatenbank.

- (LB) Löschen des Anforderungsprotokolls und der des Ergebnisses auf der Berichtsdatenbank. (LB) impliziert (LA).

- (LC) Auslagern des Anforderungsprotokolls und der des Ergebnisses aus der Berichtsdatenbank. (LC) impliziert (LA).

- (LD) Drucken des Anforderungsprotokolls auf der Berichtsdatenbank. (LD) impliziert (LA).

- (LL) Lesen der Ergebnisse auf der Berichtsdatenbank.

- (LM) Löschen der Ergebnisse auf der Berichtsdatenbank. (LM) impliziert (LL).

- (LO) Drucken der Ergebnisse auf der Berichtsdatenbank. (LO) impliziert (LL).

- (LT) Anzeige aller Anforderungen und Listen in Berichtsdatenbank.

- (PG) Leseberechtigung für Listanforderungsbibliothek G

- (PH) Leseberechtigung für Listanforderungsbibliothek H

- (PI) Leseberechtigung für Listanforderungsbibliothek I

- (PJ) Leseberechtigung für Listanforderungsbibliothek J

- (SG) Schreibberechtigung für Listanforderungsbibliothek G

- (SH) Schreibberechtigung für Listanforderungsbibliothek H

- (SI) Schreibberechtigung für Listanforderungsbibliothek I

- (SJ) Schreibberechtigung für Listanforderungsbibliothek J (SG) impliziert (PG), (SH) impliziert (PH), (SI) impliziert (PI), (SJ) impliziert (PJ).

- (SS) Prinzipielle Schreibberechtigung für Bibliothek 'S' (Hierachien).

- (SR) Prinzipielle Schreibberechtigung für Bibliothek 'S' auch ins Root-Verzeichnis (Hierachien). (SR) setzt (SS) voraus.

- (UB) Umbuchungen im Dialog erfassen / ändern.

- (US) Aktive Benutzer anzeigen (in AXCEL). Die Benutzeranzeige muss installationsabhängig aktiviert werden, siehe hierzu Handbuch Installation, SERVER-STAT-AKTIV.

- (V1) Für den Benutzer werden datenschutzkritische Schlüssel und Relationen nur teilweise anonymisiert (d.h. pseudonymisiert), siehe Handbuch Systemdokumentation, Kap. 8.11.

- (VA) Für den Benutzer werden datenschutzkritische Schlüssel und Relationen weder anonymisiert noch pseudonymisiert,d.h. er darf alle Inhalte sehen.

- (VB) Berechtigung zur Änderung des Datenschutz-Levels bei Schlüsseln und Relationen (siehe Handbuch "ST06", Kap. 3.5.2).

- (VC) Dem Benutzer werden in Inhaltsauswahllisten (bei der Anforderungserstellung oder Parameterauswahl) auch bei datenschutzkritischen Schlüsseln alle Inhalte angeboten.

- (WL) Berechtigung für das Lesen aller Wertegruppierungen.

- (WS) Berechtigung für das Schreiben aller Wertegruppierungen. Die Prüfung auf Namenberechtigung wird hierdurch übersteuert. Wenn Berechtigung für WS existiert, dann existiert sie auch implizit für WL.

- (X0) Berechtigung für die Gruppierungsfunktion in der Transaktion ST06.

- (X1) Leseberechtigung für die Transaktion ST06.

- (X2) Schreibberechtigung für die Transaktion ST06.

- (X3) Berechtigung für die Master-Funktion in der Transaktion ST06.

- (X4) Berechtigung für das Anlegen/Ändern von Installationstexten (Textart A bzw. V) in der Transaktion ST06

- (X5) Berechtigung für das Löschen in der Transaktion ST06. (X5) impliziert (X3).

- (YA) Berechtigung zum Ausführen von Anwendungen.

- (YL) Berechtigung zum Lesen von Anwendungen.

- (YS) Anforderungen aus Parametermaske oder Listbild absichern.

- (YU) Berechtigung zum Ändern von Anwendungen (Update). (YA) impliziert (YL), (YU) impliziert (YL).

- (ZB) Betrifft nur AXCEL. Berechtigung, ob außer auf Verzeichnisse auch auf die ASS-Standardbibliotheken (A, B, E, ...) zugegriffen werden darf. Diese Prüfung muss installationsabhängig aktiviert werden, siehe hierzu Handbuch Installation bei BER-ZB-PRUEFEN.

- (ZP) Im Infoblatt von ASS-Excel und ASS-Internet wird zusätzlich die Anforderungsdefinition ausgegeben.

- (ZZ) Berechtigung für die Maske VS100. Diese Berechtigung ist nur relevant, wenn die Einstiegsmaske VS126 der ST31 aktiviert ist. Die Maske VS100 wird nur ausgegeben, wenn die Berechtigung (ZZ) vorhanden ist. Besitzt das betreffende Berechtigungsprofil die Berechtigung (ZZ) nicht, so wird bei korrekter Eingabe sofort in die Bibliotheksübersicht verzweigt. Ab Version 6.70 von Axcel wird (ZZ) zum Bearbeiten von Anforderungen benötigt.

-

Drucker

Hier kann der Name eines Druckers eingegeben werden. Eine in der Transaktion ST31 erstellte Statistik kann durch Drücken der Taste PF2 auf dem Drucker mit dem angegebenen Namen ausgedruckt werden, falls das Drucken installiert ist (außer bei PC's). -

Verteilerlisten

Hier können Sie Intervalle von Verteilerlisten angeben, für die der Anwender, der das jeweilige Berechtigungsprofil verwendet berechtigt bzw. nicht berechtigt ist. Alternativ kann mit Fragezeichenmaskierung gearbeitet werden. -

Berechtigungsprofile

Hier können bis zu 20 weitere Berechtigungen angegeben werden. Diese Berechtigungen werden intern aufgelöst und additiv zu den übrigen Angaben berücksichtigt. Dabei ist es erforderlich, dass bei allen Einträgen (sowohl bei der aktuellen Berechtigung als auch bei den hier aufgezählten) entweder keine Einschränkungen vorgenommen werden (nichts verboten) oder aber nur positive Angaben gemacht werden. Da die hier angegebenen Berechtigungen wiederum Berechtigungsprofile enthalten können, lässt sich das Berechtigungsverfahren insgesamt baumartig organisieren.Beschränkung: Weil die angegebenen Profile in eine einzige Berechtigung aufgelöst werden, dürfen die bei jedem Einzelpunkt angegebenen max. Intervallzahlen in der Summe nicht überschritten werden. So dürfen in allen aufgelisteten Profilen zusammen nicht mehr als 20 Intervalle bei den Angaben für Arbeitsgebiete erfasst werden.

Relationen (gesplittete Schlüssel)

Es können pro Berechtigungsprofil bis zu 160 Bedingungen für die zugelassenen Ausprägungen einer Relation erfasst werden. Da Schlüssel- und Relationseinträge auf demselben Datenbanksegement gespeichert werden, darf die Gesamtzahl der Einträge beider Kategorien den oben genannten Grenzwert nicht übersteigen. Einzugeben ist die Nummer der Relation sowie eine Von- und eine Bis-Angabe, die sich auf den Relationsinhalt beziehen. Bei der Beschreibung eines erlaubten Intervalles muss dessen Ende größer oder gleich dem Anfang sein. Ist der Wert für das Ende des Intervalles nicht gefüllt, dann wird dies als Einzelausprägung interpretiert und der Anfangswert auch bei der Bis-Angabe eingetragen. Bei der Verwendung einer Ausprägungsmaske in der Von-Angabe darf die Bis-Angabe nicht gefüllt werden. Beispielsweise würde eine Maske der Form 100???? alle diejenigen Ausprägungen zulassen, an deren ersten drei Positionen die Zeichenfolge 100 steht, während die restlichen vier Zeichen beliebig sein dürfen. Um für einen bestimmten gesplitteten Schlüssel zugelassen zu sein, muss man bei allen Teilschlüsseln der Relation für mindestens eine Ausprägung berechtigt sein. Die Auswertung von Berechtigungen für gesplittete Schlüssel ist durch einen Eintrag auf der Textdatenbank zu aktivieren (siehe HINSTALL, Kapitel 5.8.7).

2.2 Zulässige Anzahl der Summendatenbank-Zugriffe bei STAT

Das ASS-System schätzt bei jeder Anforderung, wieviele Summendatenbank-Zugriffe für deren Ausführung benötigt werden. Wenn die geschätzte Anzahl der benötigten Summendatenbank-Zugriffe einen Grenzwert überschreitet, wird eine Anforderung in der ONLINE-Verarbeitung nicht ausgeführt. Dieser Grenzwert ist standardmäßig eine konstante Zahl, die installationsabhängig angepasst werden kann, aber ansonsten fest bleibt. Der Grenzwert für die zulässige Anzahl der Summendatenbank-Zugriffe bei STAT kann mit der Transaktion ST09 getrennt für jedes Berechtigungsprofil tageszeitabhängig übersteuert werden. In jedem Anzahlbeschränkungseintrag können bis zu 20 Grenzwertfestlegungen vorgenommen werden. Jede Grenzwertfestlegung besitzt eine Tageszeitangabe, ab der die nachfolgend angegebene Zahl als Grenzwert Gültigkeit besitzen soll. Jede Grenzwertfestlegung gilt bis zum nächsten festgelegten Zeitpunkt. (Hinweis: Um die durch die Transaktion ST09 getroffenen Festlegungen in der Online-Transaktion ST31 zu aktivieren, sind die im Handbuch Installation, Kap. 5.5.3 beschriebenen Aktivitäten einmal vom ASS-Systemverwalter durchzuführen.)

2.3 PC-Empfängern

Hier können PC-Empfänger für die dezentrale Datenversorgung, das sogenannte Verteil-Konzept, definiert werden. (siehe Handbuch Dezentrale Datenversorgung)

2.4 Definition von E-Mail-Empfängern

Sollen ASS-Statistiken im Batch (PCL1016 bzw. PCL1038) per E-Mail verschickt werden, so werden Adressen der Empfänger benötigt. Jede Adresse wird durch einen E-Mail-Empfänger beschrieben. E-Mail-Empfänger werden in der ST09 analog zu einer Berechtigung angelegt. Die Identifikation erfolgt über einen maximal achtstelligen Namen. Zu jedem E-Mail-Empfänger muss die E-Mail-Adresse angegeben werden. Es kann zusätzlich der zugehörige Name angegeben werden.

2.5 Definition von E-Mail-Verteilern

Sollen ASS-Statistiken per E-Mail verschickt werden, so muss

der betreffenden Anforderung ein E-Mail-Verteiler zugeordnet

werden. Dieser Verteiler muss dann alle E-Mail-Empfänger

enthalten, an die die betreffende Statistik verschickt werden

soll.

Ein E-Mail-Verteiler besteht aus E-Mail-Empfängern und weiteren

E-Mail-Verteilern (Baumstruktur von Verteilern).

Es darf dabei allerdings keine Rekursion entstehen

(z.B. Verteiler V1 enthält Verteiler V2 und dieser enthält

wiederum den Verteiler V1). Die E-Mail-Verteiler könnte man z.B.

auf Arbeitsgruppenebene erstellen und die Arbeitsgruppenverteiler,

die zu einem Fachbereich gehören, zu einem Fachbereichsverteiler

zusammenfassen.

E-Mail-Verteiler werden in der ST09 analog zu einer Berechtigung

angelegt, wobei der Name des E-Mail-Verteilers maximal

achtstellig ist.

2.6 Definition von Benutzern

Hier können (ASS-)Benutzer definiert werden. Jedem Benutzer können bis zu 50 Berechtigungsprofile zugeordnet werden. Bei einer entsprechenden Installation der ST31 werden dann dem Benutzer die hier angegebenen Berechtigungen in der Einstiegsmaske angezeigt. Aufgrund der ausgewählten Berechtigung ergeben sich dann im ST31-Dialog die entsprechenden Einschränkungen.

3 Bedienung der Eingabemasken in der Transaktion ST09

Die Transaktion ST09 ist für die Definition eines eigenen ASS-Security-Datenbestandes vorgesehen.

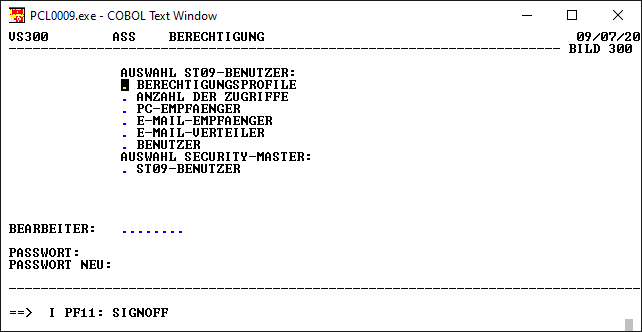

In alle Eingabefelder der Transaktion ST09 kann ein '?' eingegeben werden. Wird dann ENTER gedrückt, so erhält man einen Hilfe-Text, der sich auf das betreffende Eingabefeld bezieht. Mit PF6 kann in das Ausgangsbild zurückgesprungen werden.3.1 VS300 - Einstiegsmaske

Der Einstieg in den Dialog der ST09 erfolgt über die Maske VS300. Von dort aus können die verschiedenen Funktionen der ST09 angesteuert werden. Installationsabhängig lässt sich der Dialog durch Bearbeiter (SST1138) und Passwort schützen. Markiert man eines der Felder unter 'Auswahl ST09-Benutzer' ('Berechtigungsprofile', 'Anzahl der Zugriffe', 'PC-Empfänger', 'E-Mail-Empfänger', 'E-Mail-Verteiler' oder 'Benutzer') oder keines der Auswahlfelder, so wird der im 'Bearbeiter'-Feld genannte Name als ST09-Benutzer interpretiert. Makiert man eines der Felder unter 'Auswahl Security-Master' (zur Zeit nur 'ST09-Benutzer'), so wird der 'Bearbeiter' als Security-Master interpretiert. Wird das 'Passwort neu'-Feld nicht ausgefüllt, so verzweigt man danach in die Maske VS0301.

Passwort ändern

Mit befülltem 'Passwort neu'-Feld wird die Passwortänderung eingeleitet. Nach erneuter Bestätigung des neuen Passworts, wird dieses übernommen.

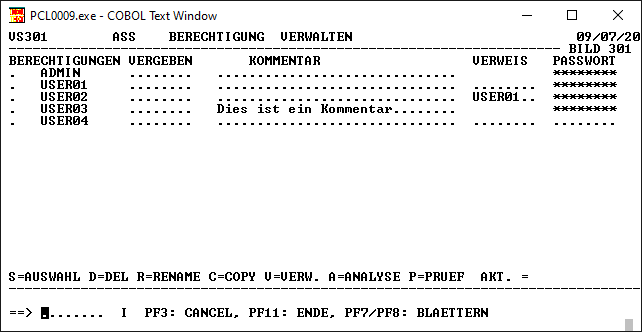

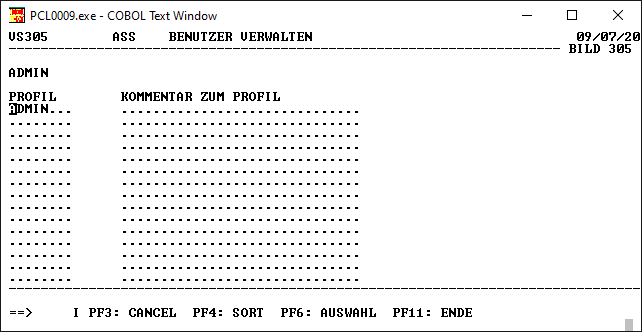

3.2 VS301 - Aufnahme und Pflege der einzelnen Elemente

Anzeige Berechtigungsprofile, Zugriffsangaben, etc.

In VS301 wird eine Übersicht aller bisher erfassten Elemente eines Auswahlpunktes aus VS300

(Berechtigungsprofil, Anzahl der Zugriffe, PC-Empfänger, E-Mail-Empfänger, E-Mail-Verteiler, ASS-Benutzer, ST09-Benutzer)

angezeigt.

Durch Eingabe eines Strings in die Befehlszeile und Drücken

von ENTER/DUE1 kann auf einen bestimmten Listeneintrag (mit Ausnahme

der Kommandoeingaben 'ZUGRIFFE' bzw. 'ZUGR', 'BER',

'PCEMPF', 'EMAILEMP', 'EMAILVER' und 'BENUTZER' bzw.

'BEN') eingestellt werden.

Auf diese Weise kann auch durch Eingabe eines nicht

vorhandenen Bezeichners, z.B. ZZZZZZZZ, auf einen bestimmten

Bereich, hier auf das Ende, positioniert werden. Über die

Tasten PF7/PF8 kann in der Liste zurück- bzw. vorgeblättert

werden.

Durch die Kommandos 'ZUGRIFFE' bzw. 'ZUGR', 'BER',

'PCEMPF', 'EMAILEMP', 'EMAILVER' und 'BENUTZER'

bzw. 'BEN' kann zwischen den Funktionen BERECHTIGUNGEN VERGEBEN,

ANZAHL DER ZUGRIFFE, PC-EMPFAENGER DEFINIEREN, E-MAIL-EMPFAENGER

DEFINIEREN, E-MAIL-VERTEILER VERWALTEN und BENUTZER DEFINIEREN

geschaltet werden. Diese Kommandos gelten nicht, wenn in VS301 ST09-Benutzer angezeigt werden, man sich also als Security-Master angemeldet hat.

Zu jedem Listeneintrag kann ein frei wählbarer Kommentar eingegegeben

werden. Dies geschieht im 30 Zeichen langen rechten Feld.

Der Kommentar wird abgespeichert, wenn kein Auswahlzeichen gesetzt ist.

Bei Ausführung der Funktionen 'Copy', 'Rename' bzw. 'Verweis'

(Kommandozeichen 'C', 'R' bzw. 'V', s.u.) wird der eingegebene

Kommentar automatisch übernommen.

Analyse-Funktion ('A'):

Bei Berechtigungsprofilen steht auch die Funktion 'A' zur Verfügung. Wird ein Element mit 'A' markiert, so soll das betreffende Element analysiert werden, d.h. es werden nur Berechtigungsprofile angezeigt, die das markierte Element enthalten. Enthalten heißt:

- es gibt einen Verweis auf das markierte Element

- das markierte Element ist im Profil-Baum enthalten.

Die Analyse wird durch PF03 oder durch ein Kommando 'BER' etc. ausgeschaltet.

Suchfunktion für Kommentare:

In allen Masken VS301 ("Berechtigungen verwalten") steht eine Suchfunktion nach Kommentaren zur Verfügung. Die Eingabe eines Suchstrings erfolgt in der vorletzten Zeile, wo normalerweise Fehlermeldungen erscheinen. Nach Eingabe eines Suchstrings wird auf den ersten Treffer plaziert, mit PF5 kann weitergesucht werden.

Dabei kann in folgender Weise maskiert werden:

"?" das Fragezeichen maskiert e i n Zeichen.

"*" der Stern maskiert beliebige Zeichenketten.

Intern wird vor und hinter dem Suchstring ein * angefügt.

Beispiel:

Der Suchstring "gus?av*schlau"

findet sowohl "Hans-Gustav Schlaumeier",

als auch "Gustav Otto Schlaumayr"

Neuanlage

Wurde bzw. wird auf einen noch nicht erfassten Bezeichner positioniert, so kann durch einfaches Drücken von PF1 eine Aufnahme des aktuellen Bezeichners als neues Element erreicht werden. In einem weiteren Schritt müssen dann die individuellen Festlegungen via VS302/VS305/VS306/VS307 für alle Elemente außer ST09-Benutzer erteilt werden. Welcher Bezeichner aktuell für die PF1-Funktion vorgemerkt ist, wird in der Hinweiszeile unter 'AKT = ' angezeigt. Durch die Eingabe eines anderen Strings in die Kommandozeile und Drücken von ENTER/DUE1 kann diese PF1-Zuweisung auf den in der Kommandozeile angegebenen Bezeichner geändert werden. Ist der aktuell eingestellte Bezeichner bereits in den Security-Beständen aufgenommen, so erscheint eine entsprechende Meldung.

Ändern

Will man zur Änderung der Vereinbarungen eines Eintrags

verzweigen, so kann man durch Setzen von "S" in das äußerst

linke Auswahlfeld und Drücken von ENTER/DUE1 zum Ziel gelangen.

Eine andere Möglichkeit besteht darin, dass man die

Funktionstaste PF2 einsetzt. PF2 verzweigt zur Änderung des

aktuellen Elements.

Welcher Bezeichner aktuell für die PF2-Funktion vorgemerkt

ist, wird in der Hinweiszeile unter 'AKT = ' angezeigt. Durch

die Eingabe eines anderen Strings in die Kommandozeile und

Drücken von ENTER/DUE1 kann diese Zuweisung geändert werden.

Ist der aktuell eingestellte Bezeichner noch nicht in den

Security-Beständen aufgenommen, so erscheint eine entsprechende

Meldung.

Kopier-Funktion

Trägt man in das Auswahlfeld (Eingabefeld ganz links) "C" ein und gibt in das Eingabefeld neben der Anzeige den gewünschten, neuen Bezeichner ein, so wird der betreffende Eintrag kopiert.

Rename-Funktion

Trägt man in das Auswahlfeld (Eingabefeld ganz links)

"R" ein und gibt in das Eingabefeld neben der Anzeige einen

noch nicht erfassten Bezeichner ein, so werden die Einträge

unter dem umbenannten Bezeichner geführt. Die ursprüngliche

Kennung ist dann nicht mehr vorhanden.

Sollen in einem Schritt mehrere Rename-Befehle angefordert,

werden, so ist dies nur möglich, wenn die Zielangaben nicht

Ursprungsangaben von Rename-Anweisungen sind.

Sollen z.B. folgende Umbenennungen vorgenommen werden,

R 089 099

R 097 089

so sind zwei Dialogschritte erforderlich:

1. R 089 099

2. R 097 089

Delete-Funktion

Trägt man in das Auswahlfeld neben dem angezeigten Bezeichner "D" ein, so werden die Einträge unter der betreffenden Kennung sowie die Kennung selbst aus dem Datenbestand gelöscht.

Verweis-Funktion

Die Verweis-Funktion ist nur beim Bearbeiten von Berechtigungsprofilen, Zugriffsangaben und ASS-Benutzern zulässig. Trägt man in das Auswahlfeld links neben dem angezeigten Elementnamen "V" ein und gibt in das Eingabefeld rechts neben dem angezeigten Elementnamen den gewünschten neuen Elementnamen ein, so wird ein neues Element angelegt, das auf das ursprünglichen Element verweist. Für das neue Element gelten damit die Einstellungen des alten Elements. Eine Änderung eines bestehenden Verweises ist durch Überschreiben möglich.

Verzweigung zu den Einzelberechtigungen

Setzt man in das Auswahlfeld neben einem angezeigten Bezeichner ein "S" und drückt ENTER/DUE1, so wird nach Abarbeitung aller eventuellen Delete-, Rename- und Copyanweisungen zu den Einzeldefinitionen verzweigt. Existiert für ein betreffendes Element ein Verweis, so können die Einzeldefinitionen nur angesehen, jedoch nicht verändert werden.

Kommando-Eingabe 'ZUGRIFFE', 'BER'

Durch das Kommando 'ZUGRIFFE' wird auf die Funktion ANZAHL DER ZUGRIFFE umgeschaltet, durch das Kommando 'BER' auf die Funktion BERECHTIGUNGEN VERGEBEN.

Abarbeitung mehrerer Funktionen in einem Dialogschritt

In einem Dialogschritt können mehrere Copy-, Rename-, Verweis und/ oder Deletebefehle ausgeführt werden. Nach Drücken von ENTER/DUE1, PF1, PF8, PF7 oder PF11 erfolgt die Bearbeitung dieser Kommandos. Tritt bei der Abarbeitung ein Fehler auf, so werden die bereits behandelten Anweisungen als ausgeführt angezeigt.

Beendigung des Dialogs aus VS301

Nach Drücken von PF11 werden alle eventuellen Copy-, Verweis-, Rename- und/oder Delete-Befehle abgearbeitet. Anschließend wird der Dialog beendet.

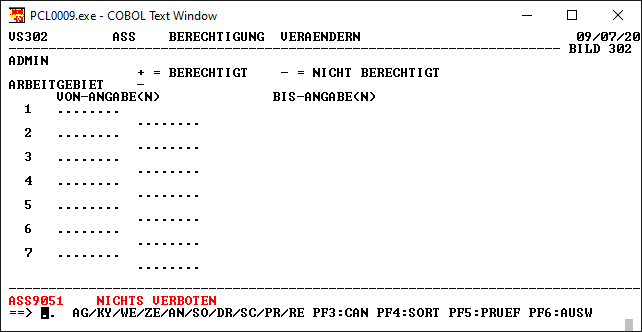

3.3 VS302

3.3.1 VS302 - Behandlung einzelner Berechtigungsprofile bzw. Zugriffsangaben

Je nach eingestellter Option wird bzw. werden im Bild VS302

- die Berechtigungen eines Anwenders bezüglich der Arbeitsgebiete, Werte, Schlüssel, Zeiten, Namen (z.B. Anforderungsnamen) oder Sonstigen-Securitypunkten oder

- die zulässige Anzahl der geschätzten Zugriffe einer ONLINE-Auswertungen

eingerichtet. Beim allerersten Aufruf von VS302 werden bei der Berechtigungsvergabe stets die Arbeitsgebiete eingestellt. Durch Eingabe des entsprechenden Kürzels - AG, KY, WE, ZE, AN, SO, DR, SC, PR oder RE - kann in diesem Fall auf die Anzeige der Berechtigungen zu den Arbeitsgebieten, Schlüssel, Werten, Zeiten, Anforderungsnamen, Sonstigen-Regelungen, Druckern, Verteilerlisten oder Relationen umgeschaltet werden.

Blättern PF7/PF8

Mittels der Tasten PF7/PF8 kann das Anzeigebild in der Tabelle der schon belegten und der noch zur Verfügung stehenden Einträge zurück bzw. nach vorn bewegt werden. Auf diese Weise können freie Zeilen in den Anzeigebereich geholt werden.

Änderung/Neuanlage

Die Maske VS302 ist so aufgebaut, dass angezeigte Feldinhalte direkt, ohne Verzweigung in ein Änderungsmenü, überschrieben werden können. Für die Neuaufnahme von Definitionen stehen gegebenenfalls freie, gepunktete Eingabezeilen zur Verfügung. Weist das Bild nach Drücken von PF8 keine freien Eingabezeilen mehr auf, so ist das entsprechende Maximum an Einträgen erreicht.

Ausstieg aus VS302

Von VS302 kann mittels PF6 nach VS301 verzweigt werden. Über PF11 kann der Dialog beendet werden. Vor dem Verlassen des Bildes werden alle Änderungen, die keine Fehler enthalten, in den Security-Datenbestand übernommen.

Cancel-Funktion

Über die Taste PF3 können schon in das Anzeigebild eingegebene, aber noch nicht mittels Tastendruck dem System zur Einarbeitung freigegebene Änderungen zurückgenommen werden. Es werden dann wieder die zuletzt im Datenbestand festgehaltenen Einträge angezeigt.

Löschen von Einträgen

Soll ein Eintrag wieder gelöscht werden, so genügt es bei der Vergabe von ASS-Berechtigungen die betreffende VON-Angabe zu überpunkten. Alle Einträge ohne VON-Angaben sind in diesem Fall für ASS somit nichtig und werden daher überlesen. Dies gilt nicht für die Zeiten-Einstellungen eines Berechtigungsprofils. Dort muss die die ganze Zeile ausgepunktet werden. Unter der Funktion ANZAHL DER ZUGRIFFE VERGEBEN kann ein Eintrag wieder gelöscht werden, indem die betreffende Zeile überpunktet wird.

Positiv-/Negativbeschreibung/Voreinstellung

Für die Vergabe von Berechtigungen gilt folgende Regelung: Für jedes Festlegungsgebiet ist ein Eingabefeld zu bedienen, über das die Art der Beschreibung bekanntgegeben wird. Vorgegeben wird hier ein Plus-Zeichen. Das bedeutet, dass nur für die im folgenden genannten Bereiche Berechtigung besteht. Überschreibt man aber dieses Feld mit einem Minus-Zeichen, so legt man damit fest, dass grundsätzlich für alle möglichen Elemente des betreffenden Gebietes Berechtigung besteht mit Ausnahme eben der im Anzeigebild aufgelisteten Intervalle.Fügt man also nur ein Minus-Zeichen ein und definiert keine Intervalle, so besitzt der Benutzer des Berechtigungsprofils für das betreffende Gebiet maximale Berechtigung.

Für die Vergabe von Zugriffsgrenzwerten gilt folgende Regelung: Befindet sich im Anzeigebild kein Eintrag, gilt der installationsabhängige Standardwert. Erst wenn in einer Zugriffseinstellung ein oder mehrere Einträge vorhanden sind, wird der Standardwert für das betreffenden Berechtigungsprofil übersteuert.

3.3.2 Erklärungen zu den einzelnen Festlegungsgebieten in VS302

Arbeitsgebiet

Es können pro Berechtigungsprofil bis zu 20 Nummernintervalle

angegeben werden. Je nach Beschreibungsart bedeutet das, dass

der Benutzer für Arbeitsgebiete, deren Nummer in eines

dieser Intervalle passt, berechtigt bzw. nicht berechtigt

ist.

Durch Überpunkten der VON-Angabe kann eine Löschung der

gesamten Bereichsangabe erreicht werden.

Es ist darauf zu achten, dass gültige Arbeitsgebietsnummern

im Bereich zwischen 1 und 100 liegen müssen. Zusätzlich muss

die VON-Angabe natürlich kleiner oder gleich der BIS-Angabe

sein.

Werte

Es können pro Berechtigungsprofil bis zu 60 Nummernintervalle angegeben werden. Je nach Beschreibungsart bedeutet das, dass der Benutzer für Werte, deren Nummer in eines dieser Intervalle passt, berechtigt bzw. nicht berechtigt ist. Durch Überpunkten der VON-Angabe kann eine Löschung der gesamten Bereichsangabe erreicht werden. Die eingegebenen Wertenummern müssen zwischen 1 und 32767 liegen. Zusätzlich muss die VON-Angabe natürlich kleiner oder gleich der BIS-Angabe sein.

Zeiten

Zeitangaben werden in der Form JJMM erwartet. Für die Monatsangabe kann eine Zahl zwischen 1 und 16 gewählt werden. Die VON-Angabe muss zeitlich vor der BIS-Angabe liegen, bzw. gleich der BIS-Angabe sein. Es können maximal 20 Zeitintervalle pro Berechtigungsprofil erfasst werden. Durch Überpunkten der VON-Angabe kann der gesamte Eintrag gelöscht werden.

Schlüssel

In diesem Bild können jeweils zwei VON- und zwei BIS-Angaben

gemacht werden, wobei sich die erste auf die Schlüsselnummer

und die zweite auf den Schlüsselinhalt beziehen. Für die

Schlüsselnummern werden Zahlen zwischen 1 und 32767

erwartet. Die BIS-Nummer muss größer/gleich der VON-Nummer

sein.

Wird beim VON-Schlüsselinhalt kein Eintrag vorgenommen, d.h.

es werden die Punkte belassen, so setzt ASS diesen Inhalt auf

LOW. Belässt man beim BIS-Schlüsselinhalt die Punkte, so

wird HIGH angenommen. Sind VON- und BIS-Schlüsselnummer

identisch, so darf die BIS-Ausprägung nicht kleiner als die

VON-Ausprägung sein.

Eine Ausnahme zu diesen Regeln stellt die Ausprägungsmaske

dar. Lässt sich die Berechtigung für einen Schlüssel

über eine bzw. mehrere geeignete Inhaltsmasken regeln,

so wird nur die VON-Seite bedient. Bei der VON-Nummer wird

die Nummer des betreffenden Schlüssels eingegeben, bei der

VON-Ausprägung die Inhaltsmaske, z.B. 19??, wenn alle

vierstelligen Ausprägungen des Schlüssels angesprochen

werden sollen, die mit 19 beginnen. ASS fügt bei der

BIS-Nummer automatisch 0 ein, um die Maskierung kenntlich zu

machen. Werden zu einem Schlüssel mehrere Maskierungen

vorgenommen, so wird später ein Schlüsselinhalt dieses

Schlüssels gegen jede dieser Maskierungen geprüft.

Es können maximal 160 Schlüsselintervalle pro Berechtigungsprofil

erfasst werden.

Dieser Grenzwert gilt für die Summe der Anzahl der Schlüssel- und Relationseinträge eines Berechtigungsprofils.

Wird die VON- und/oder die BIS-Nummer (ohne Fragezeichenmaskierung!)

überpunktet, so nimmt ASS eine Löschung vor bzw.

führt keinen Neueintrag aus.

Namen (z.B. Anforderungsnamen)

Für jedes Berechtigungsprofil können bis zu 370 Namensintervalle festgelegt

werden. Je nach Beschreibungsart (+ oder -) bedeutet das,

dass Anforderungen, Anwendungen, ST31-Gruppierungen, Formeln

und Umbuchungselemente, deren Namen in eines dieser Intervalle

passen, im gesamten ASS-Bereich dem Anwender, der das Berechtigungsprofil verwendet, gesperrt bzw. erlaubt

bleiben.

Die BIS-Angabe muss größer/gleich der VON-Angabe sein. Anders

verhält es sich bei der ?-Maskierung von Namen. Hierbei bleibt

die BIS-Angabe leer und durch die VON-Angabe kann man eine Menge

von Namen maskieren. Dabei bedeutet 'A???????' z.B. die Menge

aller Anforderungen, Anwendungen, Gruppierungen, Formeln und

Umbuchungselemente, die mit 'A' beginnen; '??T??' beschreibt die

Menge aller fünfstelligen Namen, die ein 'T' in der Mitte haben.

Durch Überpunkten der VON-Angabe kann eine Rücknahme bzw.

Löschung des gesamten Eintrags bewirkt werden.

Bei Verwendung der Beschreibungsart '+' spielt die BIS-Angabe

LESEN eine besondere Rolle. Derartig gekennzeichnete Namen oder

Namensmaskierungen stehen im gesamten ASS-Bereich dem Anwender

nur für lesende Operationen zur Verfügung. Beispielsweise kann

eine Anforderung, die in eine entsprechende Namensmenge fällt,

zwar gelesen und ausgeführt, jedoch nicht verändert werden.

Sonstige Regelungen

Für jedes Berechtigungsprofil können bis zu 40 Intervalle von

sonstigen Regelungen eingetragen werden. Die Eingabemöglichkeiten und

ihre Bedeutungen werden im Kapitel 2.1 beschrieben.

Darüber hinaus können bis zu 11 Muss-Schlüssel eingegeben

werden. Dazu muss in das erste Feld das Wort 'MUSSSCHL' und

in das zweite die Schlüsselnummer eingetragen werden.

ACHTUNG: Jeder Muss-Schlüssel-Eintrag belegt eines der zwanzig

Intervalle.

Außerdem kann hier eine Startanwendung festgelegt werden (s.o.).

Hierfür muss in das erste Feld 'STARTANW' eingetragen werden, in

das zweite Feld eine Anwendungsnummer.

Relationen (gesplittete Schlüssel)

Es können pro Berechtigungsprofil bis zu 160 Bedingungen für die zugelassenen

Ausprägungen einer Relation erfasst werden.

Dieser Grenzwert gilt für die Summe der Anzahl der Schlüssel- und Relationseinträge eines Berechtigungsprofils.

Einzugeben ist die Nummer der Relation sowie eine Von- und eine Bis-Angabe, die sich

auf den Relationsinhalt beziehen. Bei der Beschreibung eines

erlaubten Intervalles muss dessen Ende größer oder gleich dem Anfang

sein. Ist der Wert für das Ende des Intervalles nicht gefüllt,

dann wird dies als Einzelausprägung interpretiert und der

Anfangswert auch bei der Bis-Angabe eingetragen.

Bei der Verwendung einer Ausprägungsmaske in der Von-Angabe darf

die Bis-Angabe nicht gefüllt werden. Beispielsweise würde eine

Maske der Form 100???? alle diejenigen Ausprägungen zulassen, an

deren ersten drei Positionen die Zeichenfolge 100 steht, während

die restlichen vier Zeichen beliebig sein dürfen.

Um für irgendeinen gesplitteten Schlüssel zugelassen zu sein,

muss der Benutzer des Berechtigungsprofils bei allen Teilschlüsseln für mindestens eine

Ausprägung berechtigt sein.

Die Auswertung von Berechtigungen für gesplittete Schlüssel ist

durch einen Eintrag auf der Textdatenbank zu aktivieren (siehe

HINSTALL).

Anzahl der Zugriffe

Die Zugriffsangaben gelten für das gleichnamige Berechtigungsprofil. Die Eingabe des Beginnzeitpunktes geschieht linksbündig in dem Format HH:MM, wobei für Mitternacht entweder die Eingabe 00:00 oder 24:00 verwendet werden kann. Die zu einem Benutzer eingegebenen Zeitpunkte werden als Tageszeiten angesehen, ab denen der Eintrag Gültigkeit besitzen soll. Liegt bei einem Anwender der Zeitpunkt der Ausführung seiner Anforderung vor dem ersten Eintrag, der in der Maske VS302 angezeigt wird, so gilt der Eintrag, der als letzter in der Maske VS302 angezeigt wird. Hierbei wird also der letzte angezeigte Eintrag als gültiger Eintrag des Vortages interpretiert.

Die zulässige Anzahl muss numerisch sein, darf keine Vorzeichen oder Kommata enthalten und die Länge von 9 nicht übersteigen. Es sind also positive Zahlen von 1 bis 999999999 zulässig.

Beispiel 1:

ZEIT (VON) ANZAHL ZUGRIFFE

1 07:00... 5000........

2 12:00... 10000.......

3 13:00... 5000........

4 22:00... 20000.......

Dem betreffenden Benutzer des Berechtigungsprofils steht somit beim Ausführen von ONLINE-Auswertungen maximal folgende Anzahl von Summendatenbank-Zugriffen zu:

- 00:00 Uhr bis 07:00 Uhr: maximal 20000 Zugriffe

- 07:01 Uhr bis 12:00 Uhr: maximal 5000 Zugriffe

- 12:01 Uhr bis 13:00 Uhr: maximal 10000 Zugriffe

- 13:01 Uhr bis 22:00 Uhr: maximal 5000 Zugriffe

- 22:01 Uhr bis 24:00 Uhr: maximal 20000 Zugriffe

Beispiel 2:

ZEIT (VON) ANZAHL ZUGRIFFE

1 00:00... 1000........

2 09:00... 700.........

3 17:00... 5000........

Dem betreffenden Benutzer des Berechtigungsprofils steht somit beim Ausführen von ONLINE-Auswertungen maximal folgende Anzahl von Summendatenbank-Zugriffen zu:

- 00:01 Uhr bis 09:00 Uhr: maximal 1000 Zugriffe

- 09:01 Uhr bis 17:00 Uhr: maximal 700 Zugriffe

- 17:01 Uhr bis 24:00 Uhr: maximal 5000 Zugriffe

Beispiel 3:

ZEIT (VON) ANZAHL ZUGRIFFE

1 09:00... 700.........

2 17:00... 5000........

3 24:00... 1000........

Dem betreffenden Benutzer des Berechtigungsprofils steht somit beim Ausführen von ONLINE-Auswertungen maximal folgende Anzahl von Summendatenbank-Zugriffen zu:

- 00:00 Uhr bis 09:00 Uhr: maximal 1000 Zugriffe

- 09:01 Uhr bis 17:00 Uhr: maximal 700 Zugriffe

- 17:01 Uhr bis 23:59 Uhr: maximal 5000 Zugriffe

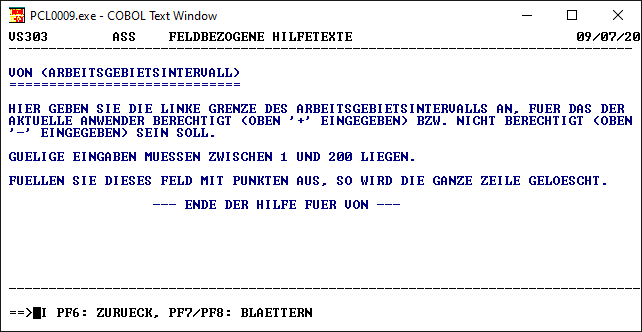

3.4 VS303 - Hilfe

Über die Eingabe von '?' in einem Eingabefeld der ST09 gelangt man zur Maske VS303. Diese beschreibt die für das gewählte Eingabefeld möglichen Eingabewerte und liefert zusätzliche Informationen.

3.5 VS305 - Definition eines ASS-Benutzers

Wird in der Benutzerübersicht ein einzelner ASS-Benutzer mit 'S' markiert, so erscheint als nächstes Bild die Maske VS305. Hier können bis zu 50 Berechtigungsprofile dem ASS-Benutzer zugeordnet und mit Kommentaren versehen werden.

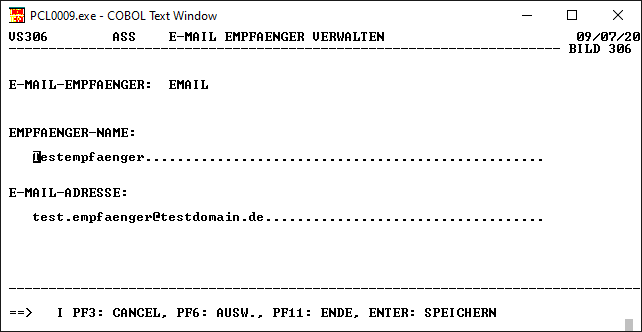

3.6 VS306 - Angabe der Attribute eines E-Mail-Empfängers

In der Maske VS306 können Attribute zu einem E-Mail-Empfänger definiert werden. Hierzu zählen

- Empfänger-Name

- E-Mail-Adresse

Die E-Mail-Adresse ist zwingend erforderlich. Sie wird zum

Versenden der ASS-Statistiken verwendet, und muss deshalb

auch existieren. Der Empfänger-Name ist nicht zwingend

erforderlich. Er wird zur Zeit nur als zusätzliche Angabe

im E-Mail Header verwendet.

In der Maske VS306 stehen die folgenden Funktionstasten zur

Verfügung:

- PF3

Cancel: Noch nicht freigegebene Änderungen werden zurückgenommen - PF6

Verzweigen in die Maske VS301 - PF11

Programmende - Enter

Datenfreigabe: Die Daten werden auf die Datenbank übernommen

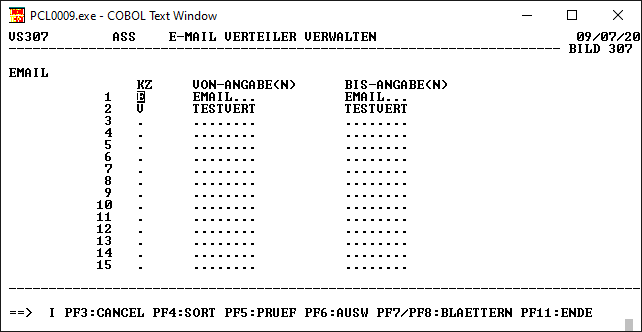

3.7 VS307 - Definition eines E-Mail-Verteilers

In der Maske VS307 kann ein E-Mail-Verteiler definiert

werden. Unter KZ (Kennzeichen) muss angegeben werden,

von welchen Typ die folgenden Angaben sind.

Es bedeuten:

- E E-Mail-Empfänger

- V E-Mail-Verteiler

Bei der Von-Angabe sind die folgenden Angaben zulässig:

- eine Einzelangabe

- eine linke Intervallgrenze

- eine Angabe mit Fragezeichen-Maskierung

Wurde bei der Von-Angabe eine linke Intervallgrenze angegeben, so kann unter Bis-Angabe die rechte Intervallgrenze angegeben werden.

Werden in einem E-Mail-Verteiler andere E-Mail-Verteiler

angegeben, so ist darauf zu achten, das keine Rekursion

entsteht. Die Konsistenz des E-Mail-Verteilers kann über die

Taste PF5 überprüft werden.

Mit PF4 kann die Liste sortiert werden, wobei die Änderungen

vorher übernommen werden.

Durch Angabe von PF6 kann in die Maske VS301 zurückverzweigt

werden.

Die Tasten PF7 / PF8 dienen zum Blättern.

Über die Taste PF3 können schon in das Anzeigebild eingegebene,

aber noch nicht mittels Tastendruck dem System zur

Einarbeitung freigegebene Änderungen zurückgenommen

werden. Es werden dann wieder die zuletzt im Datenbestand

festgehaltenen Einträge angezeigt.

Soll ein Eintrag wieder gelöscht werden, so genügt es, das

Feld KZ auf Blank zu setzen und die Enter-Taste zu betätigen.

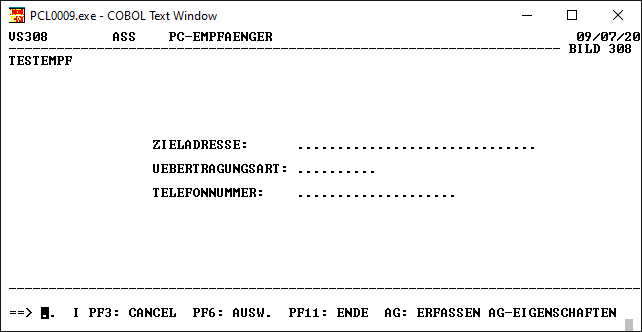

3.8 VS308 - Definition eines PC-Empfängers

In dieser Maske können die Eigenschaften 'Zieladresse', Übertragungsart' und 'Telefonnummer' eines PC-Empfängers definiert werden.

Über die Taste PF6 verzweigt man wieder in die Übersichtsmaske VS301.

Die Taste PF11 beendet das Programm.

Über die Taste PF3 können schon in das Anzeigebild eingegebene,

aber noch nicht mittels Tastendruck dem System zur

Einarbeitung freigegebene Änderungen zurückgenommen

werden. Es werden dann wieder die zuletzt im Datenbestand

festgehaltenen Einträge angezeigt. Alle anderen Eingabetasten (ENTER, PF6, PF11) führen zum Abspeichern eventuell vorgenommener Änderungen.

Durch Eingabe von 'AG' in das Kommando-Eingabefeld wird in die Maske VS309 verzweigt.

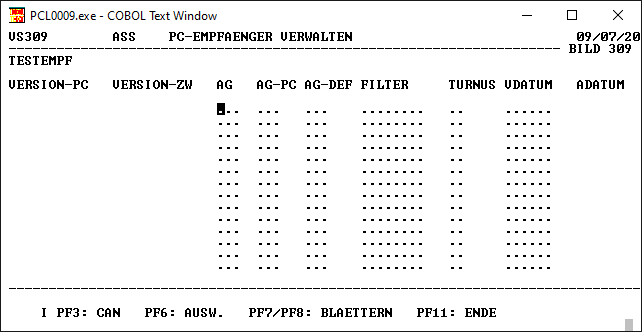

3.9 VS309 - AG-Eigenschaften eines PC-Empfängers erfassen

In dieser Maske können maximal 50 Arbeitsgebietsangaben zu dem jeweiligen PC-Empfänger definiert werden.

Über die Taste PF6 verzweigt man wieder in die Maske VS308.

Die Taste PF11 beendet das Programm.

Über die Taste PF3 können schon in das Anzeigebild eingegebene,

aber noch nicht mittels Tastendruck dem System zur

Einarbeitung freigegebene Änderungen zurückgenommen

werden. Es werden dann wieder die zuletzt im Datenbestand

festgehaltenen Einträge angezeigt. Alle anderen Eingabetasten (ENTER, PF6, PF11) führen zum Abspeichern eventuell vorgenommener Änderungen.

4 Bedienung der Web-ST09

Im folgenden und für die Web-St09 gilt:Bei ändernden Datenbankzugriffen (Speichern oder Löschen eines Elements) wird nach Eingabe der Änderung noch einmal zusätzlich abgefragt, ob diese Änderung ausgeführt werden soll. Erst nach erneuter Bestätigung wird die Änderung übernommen.

Fehler werden in Info-Fenstern ausgegeben.

Felder, bei denen eine falsche Eingabe festegstellt wurde, werden rot markiert.

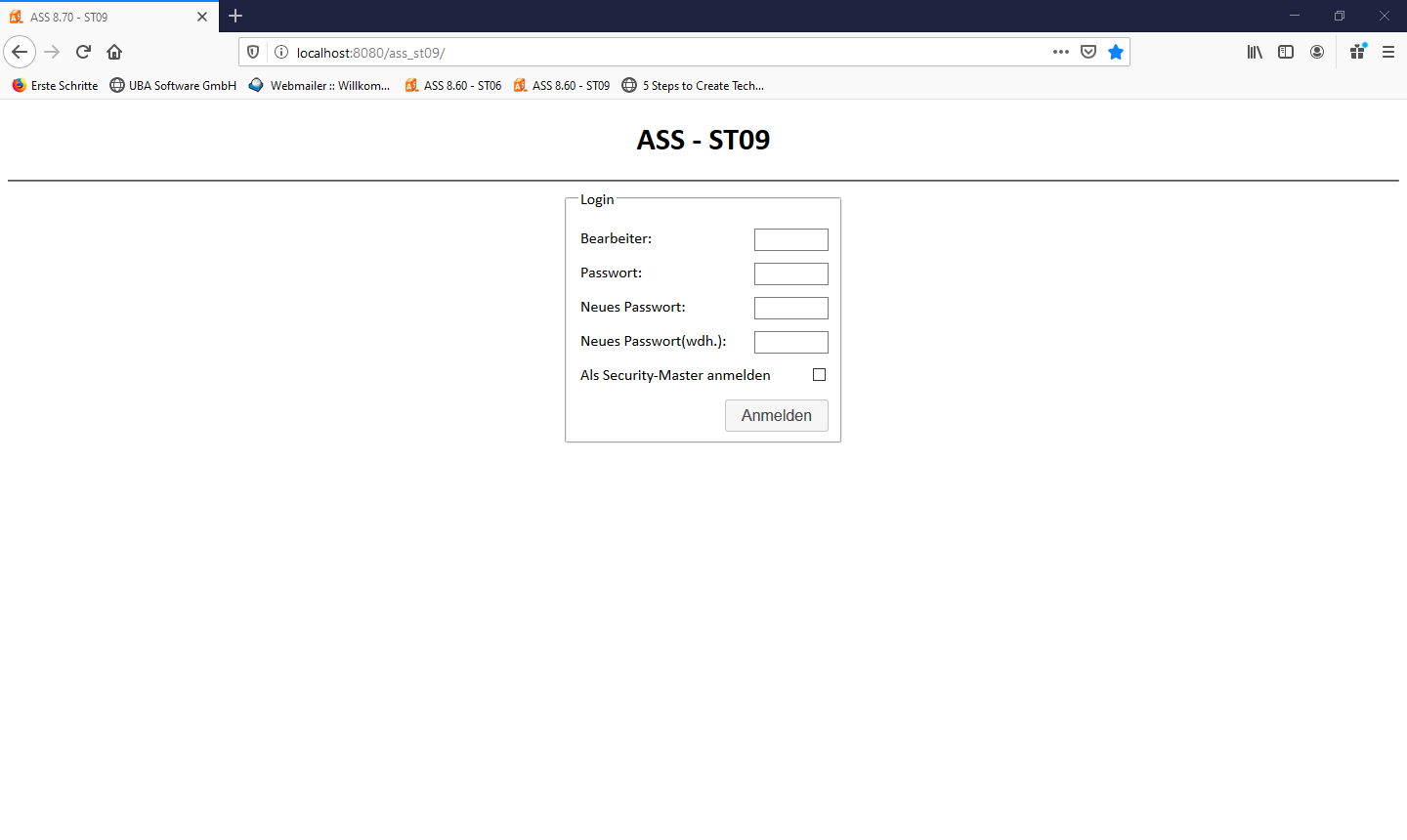

4.1 Die Anmeldeseite

Auf der Anmeldeseite der Webapplikation Web-ST09 kann man sich entweder als ST09-Benutzer, oder als Security-Master (mit gesetztem Haken bei 'als Security-Master anmelden') einloggen. Außerdem ist es möglich sowohl als Security-Master als auch als ST09-Benutzer das eigene Passwort zu ändern. Eine Passwortänderung ist auch nach erfolgreicher Anmeldung möglich. (siehe 4.3) Sowohl bei erfolgter Anmeldung, als auch bei erfolgreicher Passwortänderung wird automatisch auf die Hauptseite der Web-ST09 verzweigt.

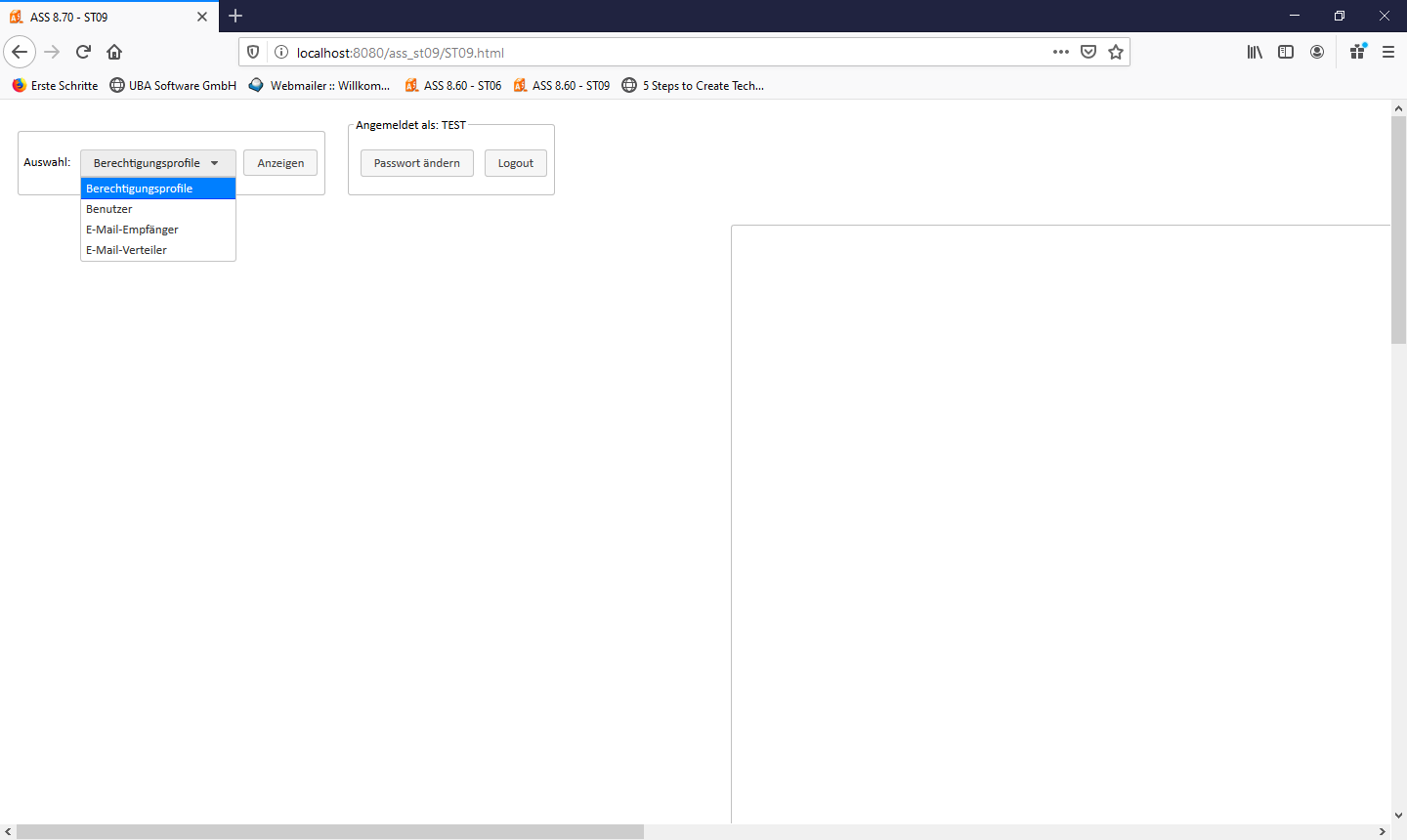

4.2 Die Hauptseite

Auf der Hauptseite können wir grundlegend drei Verzweigungsoptionen wählen. Die erste wäre den 'Logout'-Button zu betätigen und sich aus der Web-ST09 abzumelden. Das Abmelden geschieht außerdem automatisch, wenn eine bestimmte Zeit ohne Benutzereingabe verstrichen ist. Diese beträgt voreingestellt 30 Minuten. Die zweite Option wäre den 'Passwort ändern'-Button zu betätigen. Dieser öffnet ein Interface, in dem man sein eigenes Passwort ändern kann. Die dritte Option wäre den 'Anzeige'-Button zu betätigen. Je nach ausgewähltem Eintrag im 'Auswahl'-Dropdown-Menü wird eine Übersicht der jeweiligen Elemente angezeigt. Die Einträge im 'Auswahl'-Dropdown-Menü unterscheiden sich je nachdem, ob man sich als ST09-Benutzer oder als Security-Master angemeldet hat. Als ST09-Benutzer stehen einem die Punkte 'Berechtigungsprofile', 'Benutzer', 'E-Mail-Empfänger' und 'E-Mail-Verteiler' zur Verfügung. Als Security-Master steht einem der Punkt 'ST09-Benutzer' zur Verfügung.

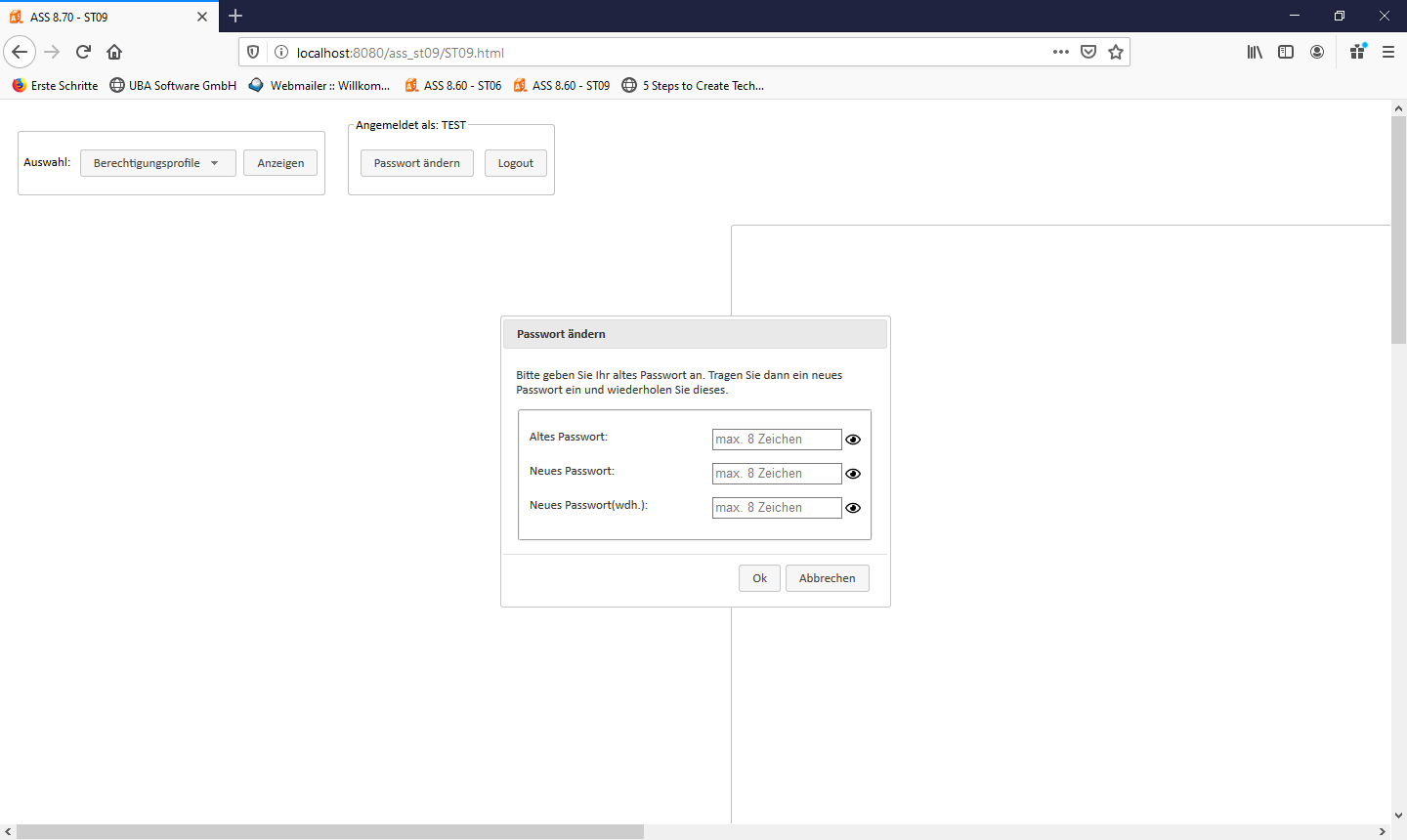

4.3 Das eigene Passwort ändern

In dem Interface 'Passwort ändern' lässt sich das Passwort des angemeldeten ST09-Benutzers bzw. Security-Masters ändern. Dazu gibt man zuerst das bisherige Passwort, sowie das neugewählte Passwort samt Wiederholung ein und bestätigt die Eingabe durch Drücken des 'Ok'-Buttons. Durch drücken des 'Abbrechen'-Buttons wird die Passwortänderung abgebrochen. Neben den Eingabefeldern kann durch Klicken der symbolhaft dargestellten Augen die Klarsicht der eingegebenen Passwörter aktiviert bzw. deaktiviert werden. Hat man die Eingabe mit Hilfe des 'Ok'-Buttons bestätigt, öffnet sich sicherheitshalber ein Fenster, in dem erneut die Möglichkeit besteht die Passwortänderung abzubrechen. Bestätigt man auch hier durch erneutes Klicken des 'Ok'-Buttons und verläuft die Passwortänderung planmäßig, so wird einem dies in einem Infofenster mitgeteilt.

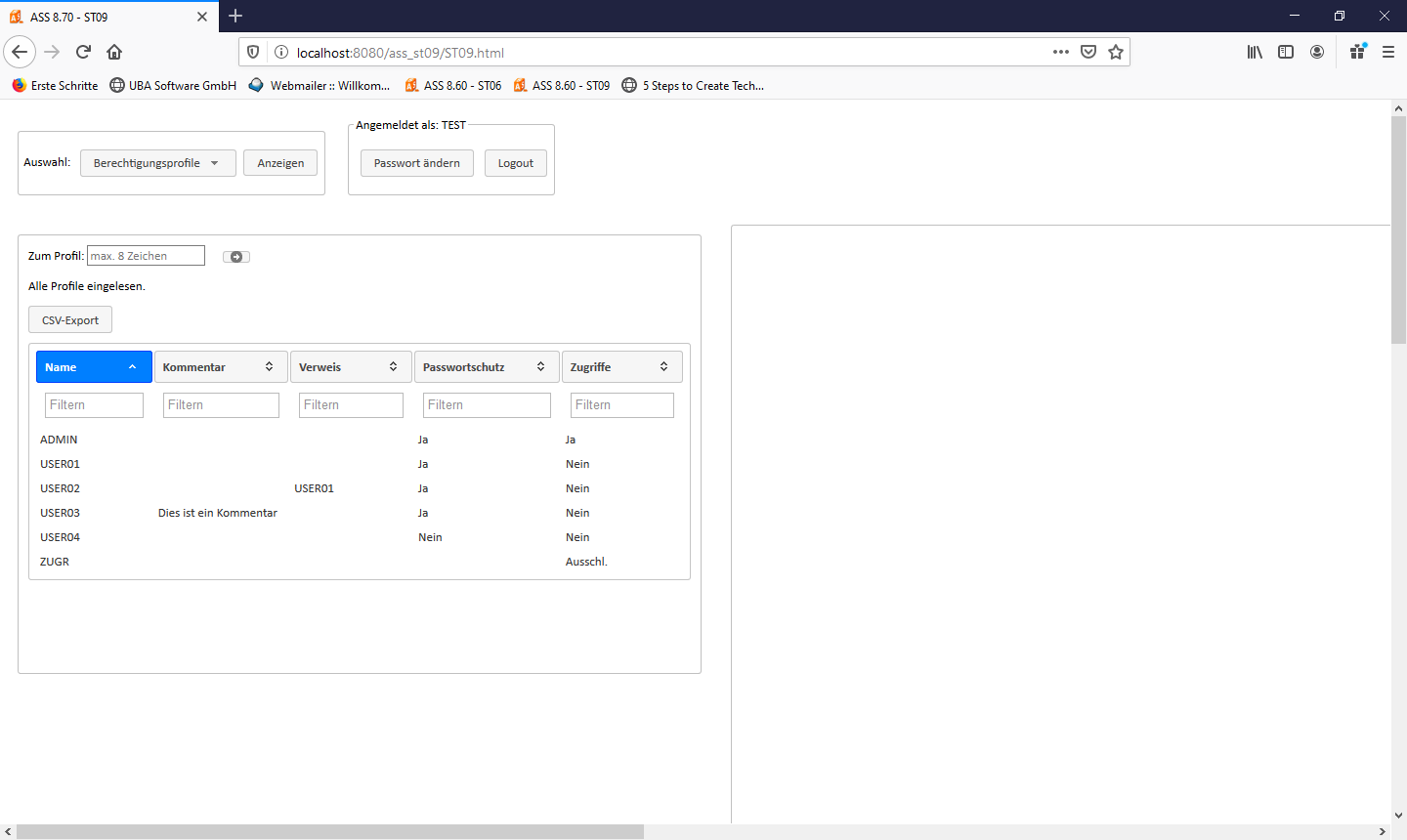

4.4 Die Elementeübersicht

Die Elementeübersicht stellt die Elemente des ausgewählten Dropdown-Menü-Punktes tabellarisch dar. Beispielhaft sind im obrigen Bild Berechtigungsprofile dargestellt. Will man in ein einzelnes Element verzweigen, so hat man dazu drei Möglichkeiten. Steht das gewünschte Element als Eintrag in der Übersichtstabelle, so kann man die Zeile des Eintrags Doppelklicken. Steht es nicht in der Übersichtstabelle, kann dies zwei Gründe besitzen. Entweder ist das Element noch nicht angelegt oder das Element befindet sich außerhalb des angezeigten Bereichs. Im zweiten Fall lässt sich entweder über das 'Einlesen ab'-Eingabefeld ein anderer Bereich einlesen, oder durch Bereichsvergrößerung eine Änderung der angezeigten Elemente erzielen. Die Anzahl der angezeigten Elemente kann auf der Textdatenbank im Text 'D A 113' unter dem Eintrag 'WST09-Grenzwert' angepasst werden. Das 'Einlesen ab'-Eingabefeld wird dabei ausgeblendet (siehe obiges Bild), wenn alle Elemente eingelesen werden konnten. In beiden Fällen kann man durch Eingabe des Elementnamens im oberen Eingabefeld (neben 'Zum Profil' im Bild) und entweder durch Betätigen der 'ENTER'-Taste oder durch Drücken des Pfeil-Buttons das Öffnen des einzelnen Elements veranlassen. Durch Drücken des 'CSV-EXPORT'-Buttons wird eine Repräsentation des Tabelleninhalts als CSV-Datei generiert und kann so gespeichert werden. Durch Klicken einer Überschriftszeile der Tabelle (im Bild 'Name', 'Kommentar' etc.) kann die Tabelle auf- bzw. absteigend sortiert werden. Hält man während des Klickens die 'Shift'-Taste gedrückt, löst sich die Sortierung wieder auf. Eine Eingabe in den Eingabefeldern unterhalb der Überschriftszeilen bewirkt ein Filtern der Tabelleninhalte.

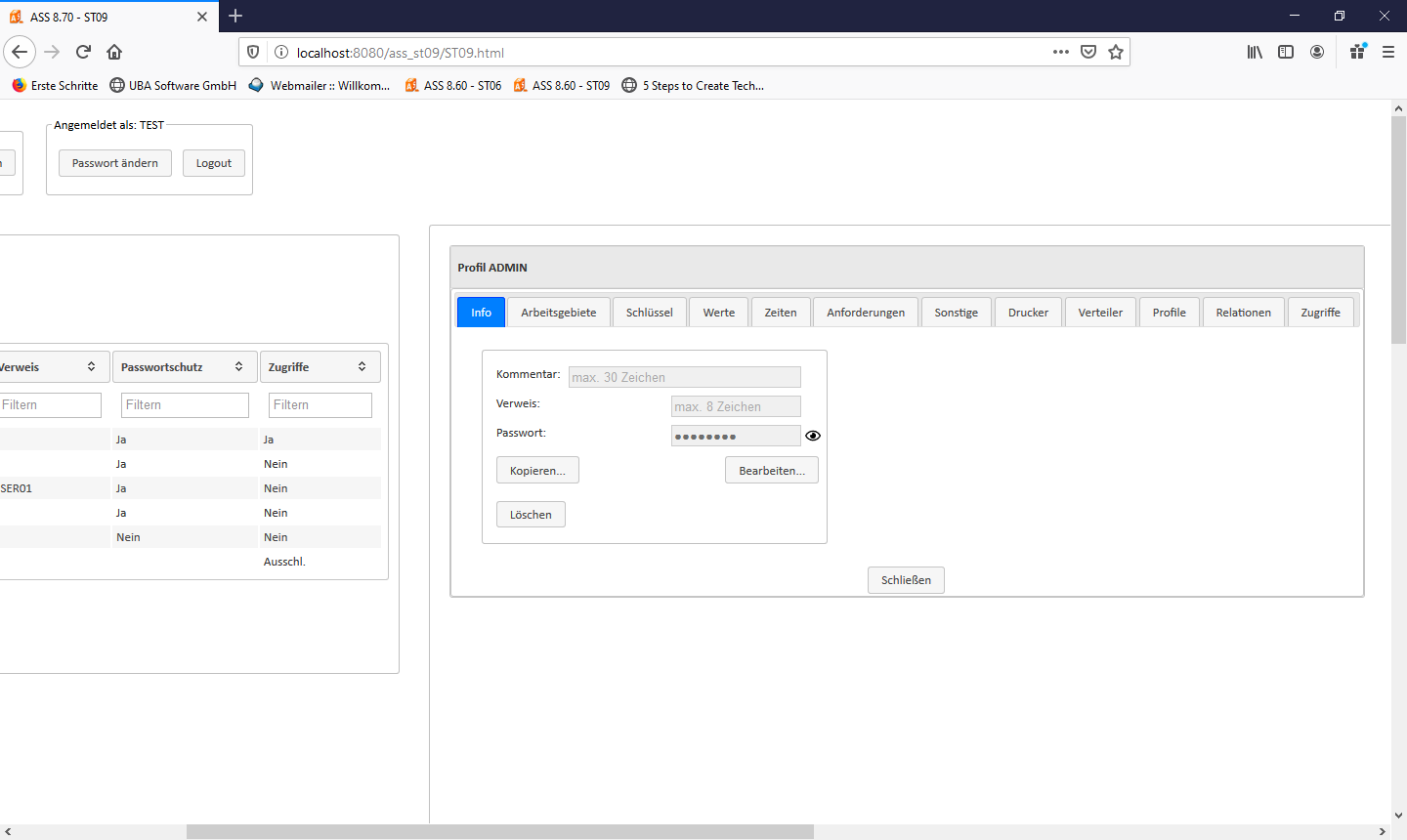

4.5 Bearbeiten eines einzelnen Elements

Ist ein einzelnes Element geöffnet, so wird in der Kopfzeile des Elements sowohl dessen Art als auch dessen Name angezeigt. Über die verschiedenen Reiter können sich unterschiedliche Informationen bzw. Security-Regeln angezeigt werden lassen. Alle Eingabefelder sind vorerst nicht aktiviert. Diese werden erst freigeschaltet, wenn man den 'Bearbeiten'-Button drückt. Bei noch nicht angelegten Elementen befindet sich an dessen Stelle der 'Neuanlage'-Button. Betätigt man den 'Bearbeiten'-Button, so erscheinen zusätzlich der 'Abbrechen'- als auch der 'Speichern'-Button. Der 'Kopieren'-Button kann sowohl vor als während einer Bearbeitung betätigt werden. Nach Eingabe eines noch nicht vorhandenen Elementenamens wird dieses angelegt und die Eigenschaften des bisherigen Elements werden übernommen. Ist man dabei im Bearbeitungs-Modus werden die aktuellen Änderungen auf das neu angelegte Element übertragen. Jegliche Passwortfelder sind, falls für dieses Element ein Passwort festgelegt wurde, mit der Zeichenkette '********' vorbelegt. Für Tabellen gilt folgendes: Jede Tabelle kann wie die Übersichtstabelle auch sortiert bzw. gefiltert angezeigt werden. Neue Elemente lassen sich über den '+'-Button am linken unteren Ende der Tabelle hinzufügen. Das Löschen bisheriger Elemente erfolgt über den Button mit der stilisierten Mülltonne. Im folgenden werden Unterschiede zur Transaktion ST09 und der WEB-ST09 dargestellt:

- Das Hinzufügen noch nicht definierter Berechtigungsprofile sowohl bei (ASS-)Benutzern als auch bei Profileinstellungen eines Berechtigungsprofils ist in der WEB-ST09 nicht möglich. Hier öffnet sich beim Klicken des '+'-Buttons eine Auswahltabelle, die bisher definierte Berechtigungsprofile anzeigt, welche durch Markieren übernommen werden können.

- Bei den Intervalleinträgen der E-Mail-Verteiler kann man sowohl aus bestehenden E-Mail-Verteilern bzw. E-Mail-Empfängern neue Einträge generieren, als auch Intervalle mit noch nicht vorher definierten E-Mail-Verteilern bzw. -Empfängern erstellen. Dazu wählt man nach Betätigen des '+'-Buttons zuerst die Art ('Empfänger' bzw. 'Verteiler') des neuen Eintrags aus und verwendet das danach dargestellte Eingabeinterface um den bzw. die neuen Einträge zu übernehmen.

- 'Anzahl der Zugriffe' sind bei Berechtigungsprofilen integriert.

5 Mandantenprüfung bei Schlüsselausprägungen

Installationsabhängig lässt sich eine Mandantenprüfung für Ausprägungen aktivieren (siehe Handbuch Installation, Kap. 5.8.5).

Diese Mandantenprüfung soll folgende Situation abdecken: In den ASS-Daten sind unterschiedliche Firmen (Mandanten) eines Konzerns enthalten. Diese Mandanten sind in einem eigenen Schlüssel abgebildet. Für diesen Schlüssel sind in der ST09 je nach Benutzer unterschiedliche Berechtigungen vorhanden. Aus organisatorischen Gründen ist diese Mandantenkennung auch bei anderen Schlüsseln (z.B. Artikel) in den Ausprägungen enthalten (z.B. an den ersten beiden Stellen). Mit der Mandantenprüfung wird nun erreicht, dass für vorgegebene Schlüssel (hier Artikel) überprüft wird, ob der Benutzer für den im Inhalt enthaltenen Mandanten berechtigt ist. Er ist dann für den Inhalt berechtigt, wenn er für den Mandanten berechtigt ist. Zusätzliche Berechtigungsangaben für den Schlüssel selber bleiben davon unberührt und werden nach wie vor überprüft.

BEISPIEL:

Der Schlüssel 500 Mandant hat die Inhalte 01, 02, 03, der

Schlüssel 600 Artikel die Inhalte 010001-012000, 020001-022000,

030001-032000, wobei die ersten beiden Stellen den Mandanten

enthalten.

Benutzer A hat folgende Berechtigungen in ST09 unter KY:

500 02 - 500 02

Er ist damit aufgrund der Mandantenprüfung nur für die Artikel

020001 - 022000 berechtigt.

Benutzer B hat folgende Berechtigungen in ST09 unter KY:

500 02 - 500 02

600 011000 - 600 020500

Er ist damit aufgrund der Mandantenprüfung nur für die Artikel

020001 - 020500 berechtigt.

Benutzer C hat folgende Berechtigungen in ST09 unter KY:

500 02 - 500 03

600 ??11??Er ist damit aufgrund der Mandantenprüfung nur für die Artikel 0211?? und 0311?? berechtigt.

Stichwortverzeichnis

- A

- AG (Kommando ST09) 2.1

- AN (Kommando ST09) 2.1

- Anforderungsnamen 2.1 3.3.2

- Anwendung 2.1

- Anzahl der Zugriffe (Summendatenbank) 2.2 3.3.2

- Arbeitsgebiet 2.1 3.3.2

- D

- Definition von Benutzern 2.5

- Definition von E-Mail-Empfängern 2.6

- Definition von E-Mail-Verteilern 2.7

- Delete-Funktion 3.2

- DR (Kommando ST09) 2.1

- Drucker 2.1

- I

- Installationsabhängige Einstiegsmaske in ST09 3.1

- K

- Kommando 'AG'in ST09 2.1

- Kommando 'AN'in ST09 2.1

- Kommando 'DR'in ST09 2.1

- Kommando 'KY'in ST09 2.1

- Kommando 'PR'in ST09 2.1

- Kommando 'RE'in ST09 2.1

- Kommando 'SO'in ST09 2.1

- Kommando 'WE'in ST09 2.1

- Kommando 'ZE'in ST09 2.1

- Kopier-Funktion 3.2

- KY (Kommando ST09) 2.1

- M

- Muss-Schlüssel 2.1

- S

- Schlüssel 2.1 2.1 3.3.2

- SO (Kommando ST09) 2.1

- Sonstige Berechtigungsregelungen 2.1 3.3.2

- ST09 3

- Startanwendung 2.1

- Summendatenbank-Zugriffe bei STAT 2.2